El proyecto será gestionado por el Director del Proyecto: Armando Bronca Segura, con la ayuda de una diseñadora y un consultor externo para los trámites legales.

Esta área de Dirección del Proyecto es la encargada de realizar el caso de negocio, el plan de productos y servicios, la línea base de alcance, la línea base de tiempos, la línea base de costos, la línea base de riesgos, reportes de progreso y el registro de aceptación.

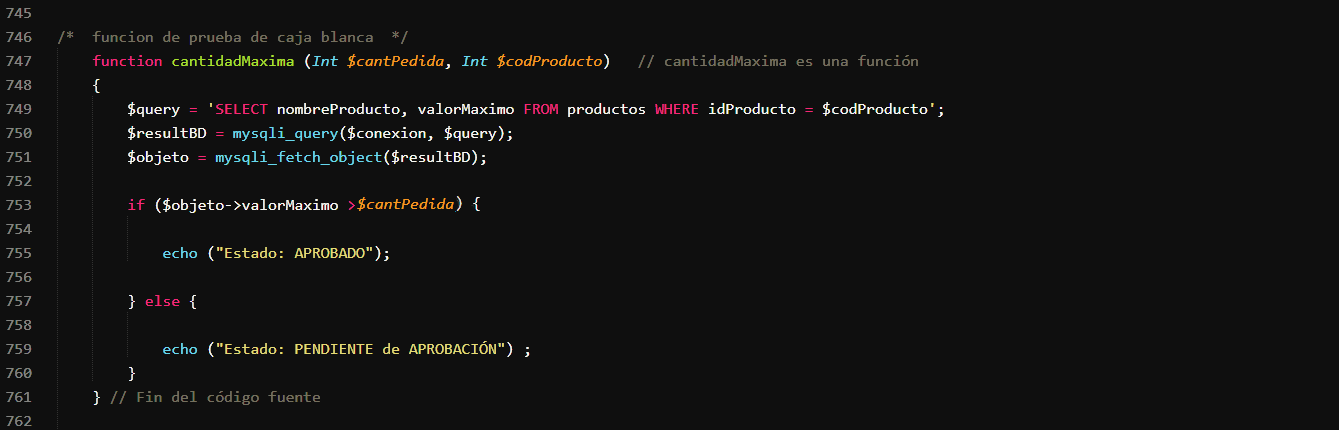

El mismo se va a dividir en 7 áreas: (en un principio)

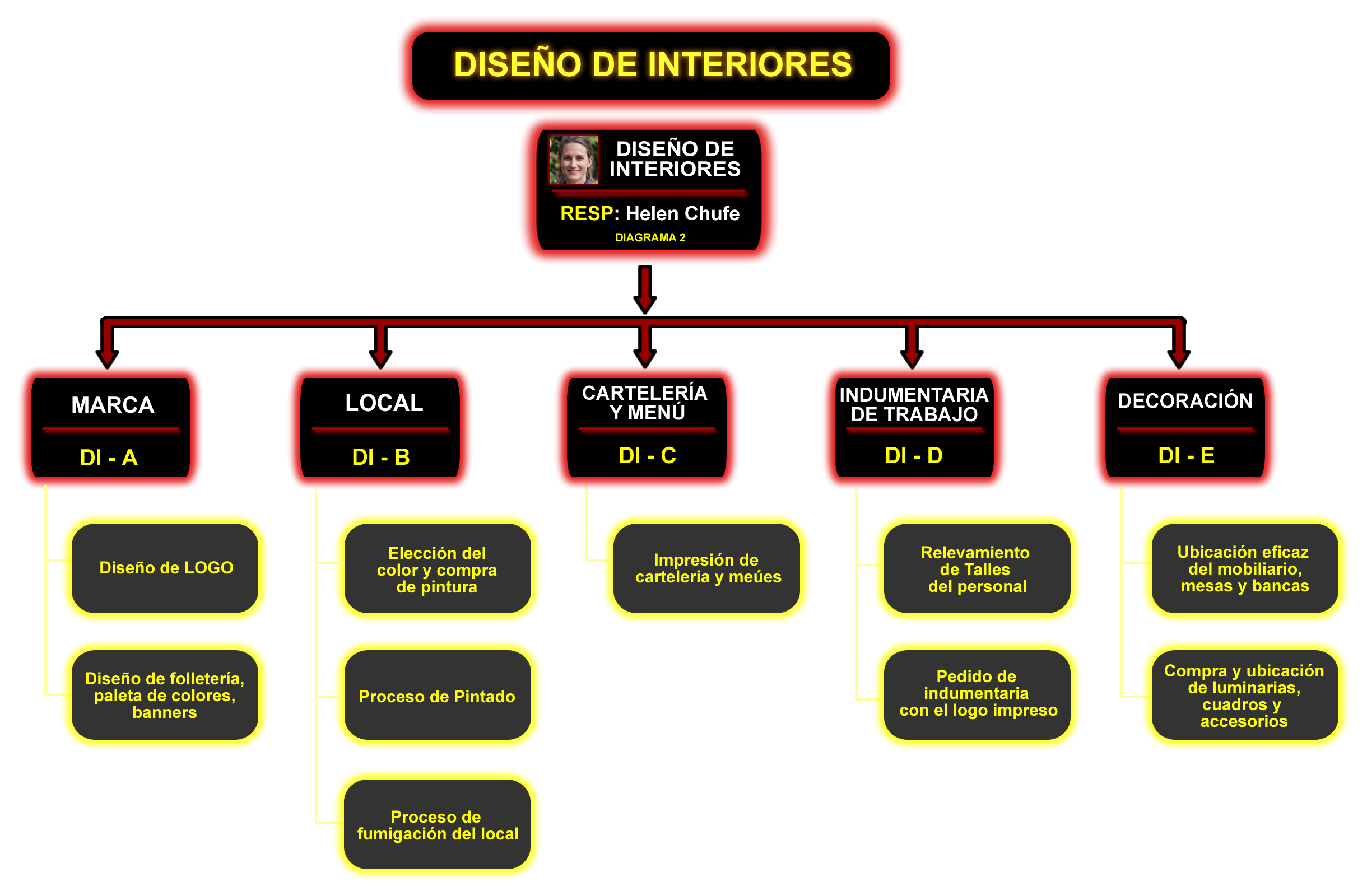

- Diseño interior

Helen Chufe: es la persona designada para adecuar el local, ubicar las mesas y las sillas, cuadros y demás decoración del local. Se encargará también del diseño del logo y del diseño e impresión del menú. Será quien elija los colores de la pintura y contratará un pintor para realizar esta tarea. Así mismo tendrá como labor el diseño y compra de los uniformes para el personal, entre otras tareas.

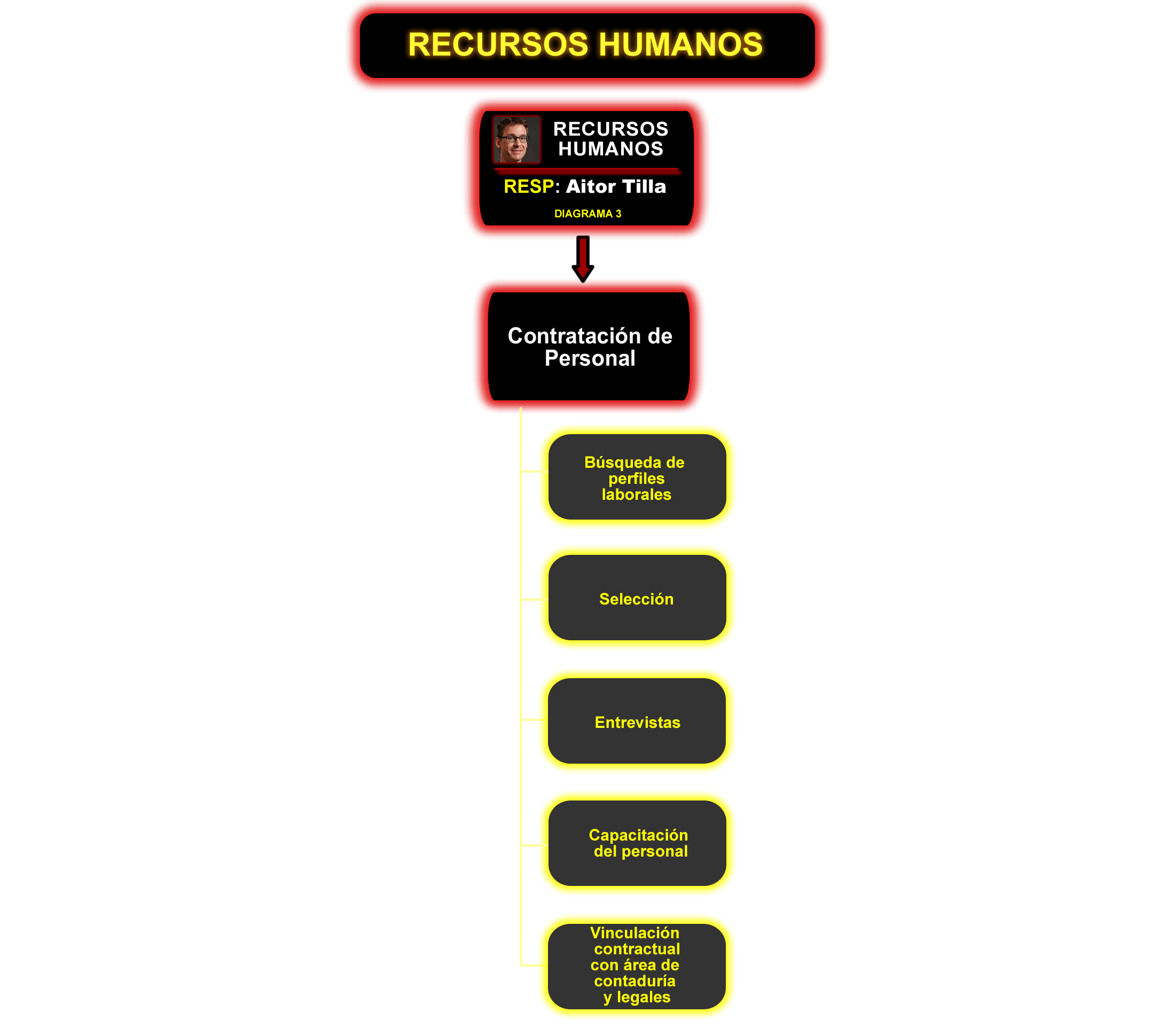

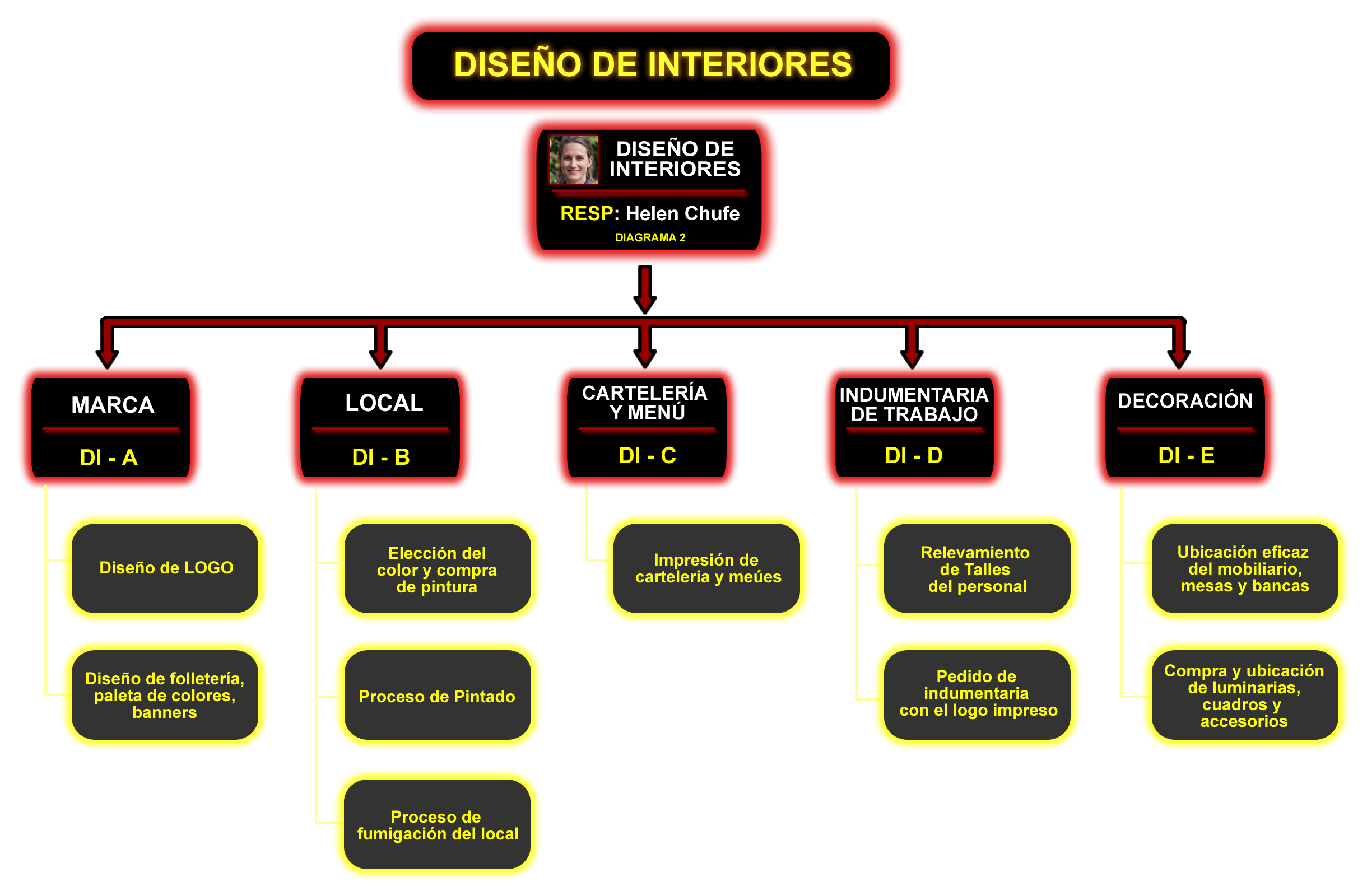

- recursos humanos

Aitor Tilla: Será el responsable de la selección del personal que trabajará en “Hamburguesas Gigantes", el equipo o staff estará compuesto por 1 administrador cajero, 4 cocineras y 4 meseros, los cuales tendrán horarios rotativos y junto con el director del proyecto serán quienes capaciten al personal y dicten los parámetros de la elaboración de las recetas, entre otras tareas.

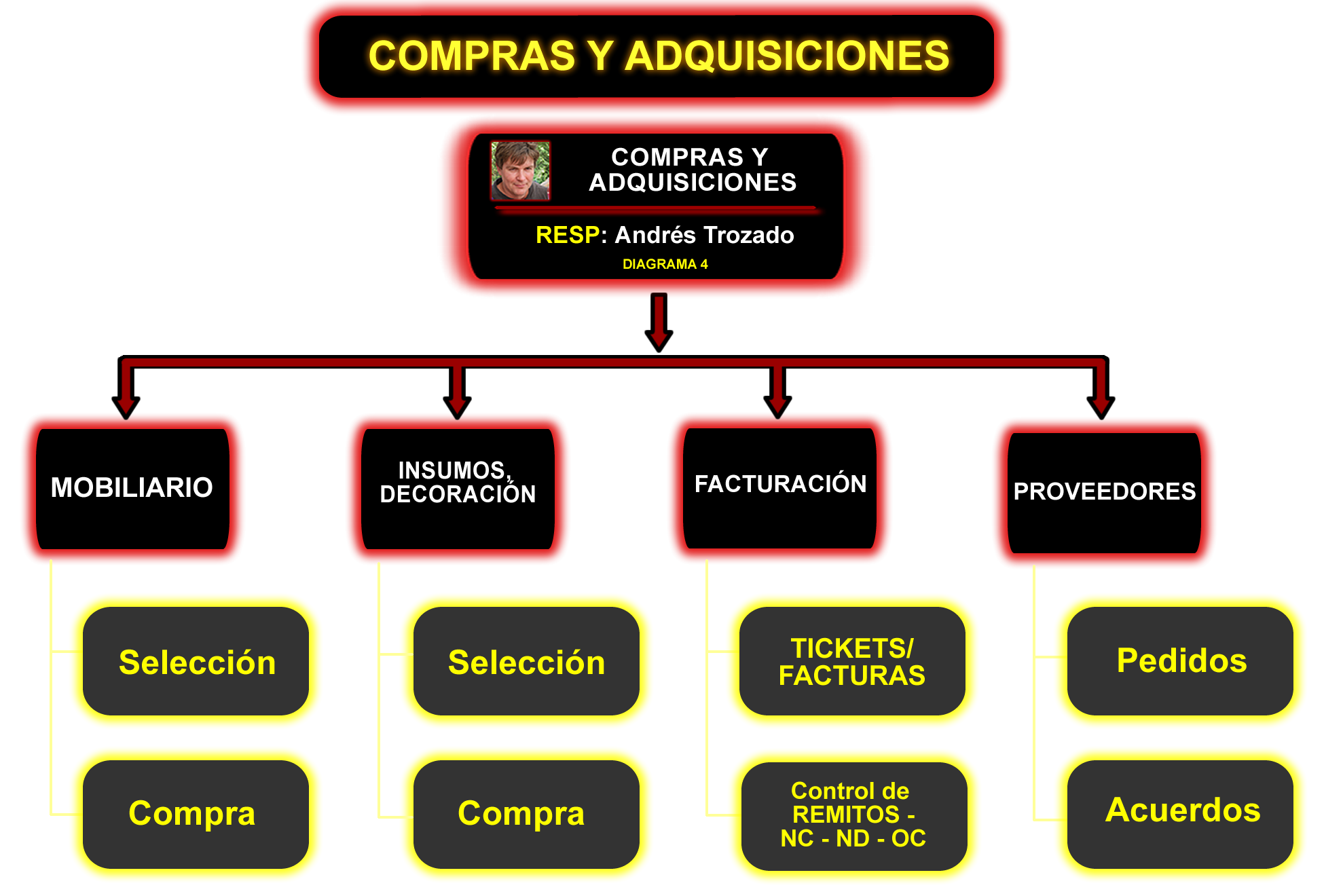

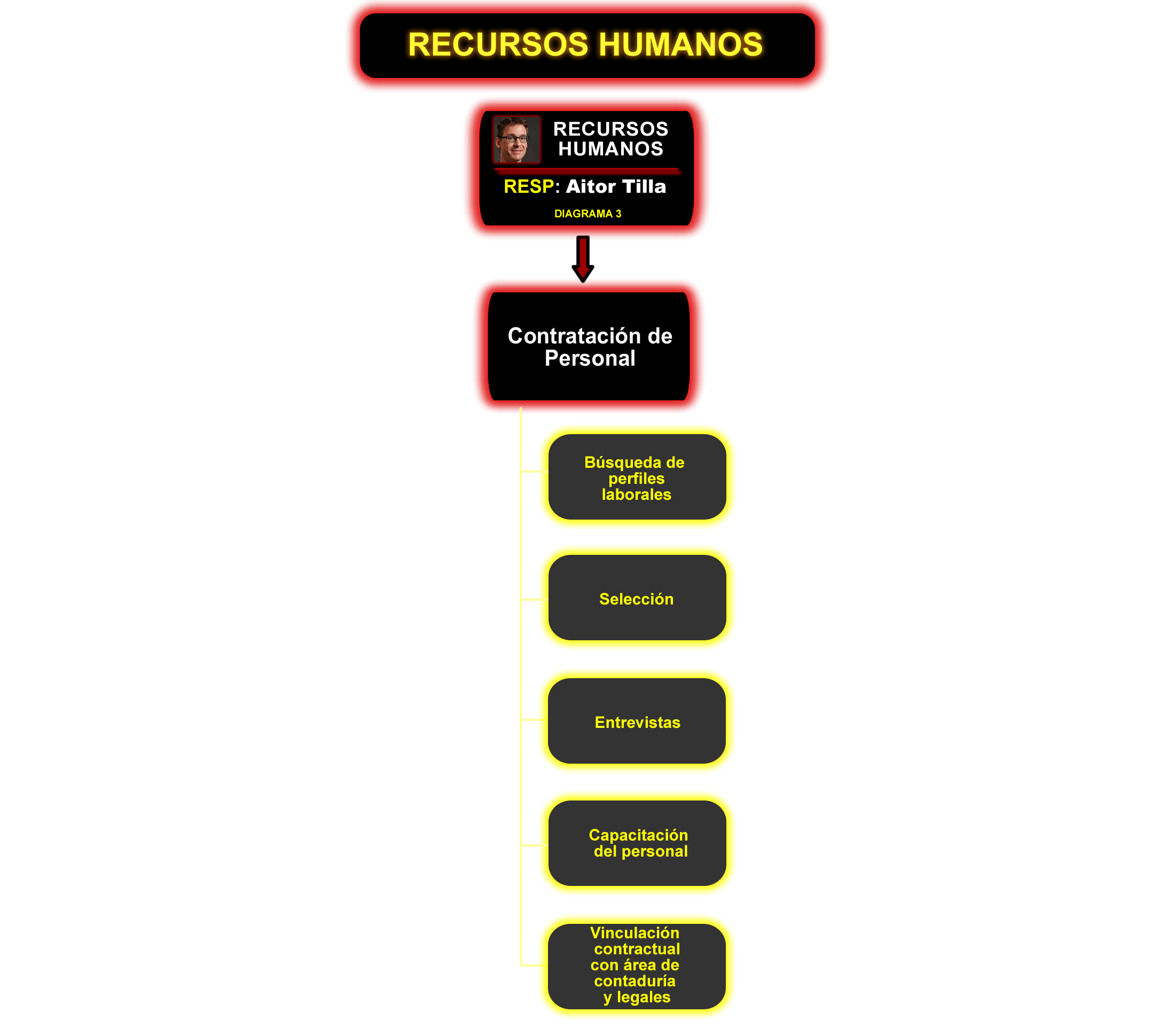

- compras y adquisiciones

Andrés Trozado: Esta área es encargada de comprar todos los activos necesarios para el restaurante, junto con los insumos e ingredientes para la producción y venta, como adicional realizará los convenios pertinentes para vender productos de la Marca Coca-Cola, Levité y cervezas nacionales y extranjeras, entre otras tareas.

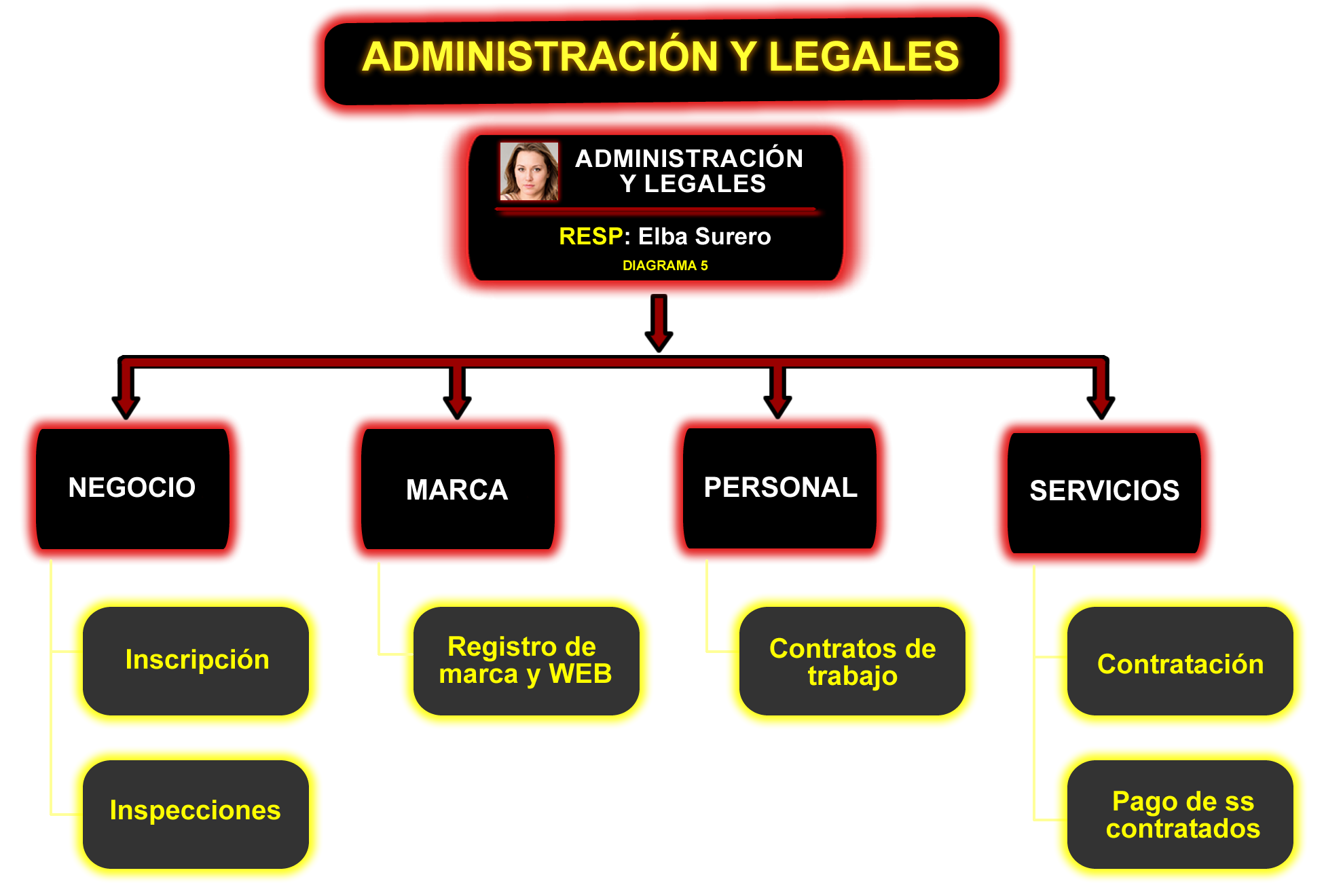

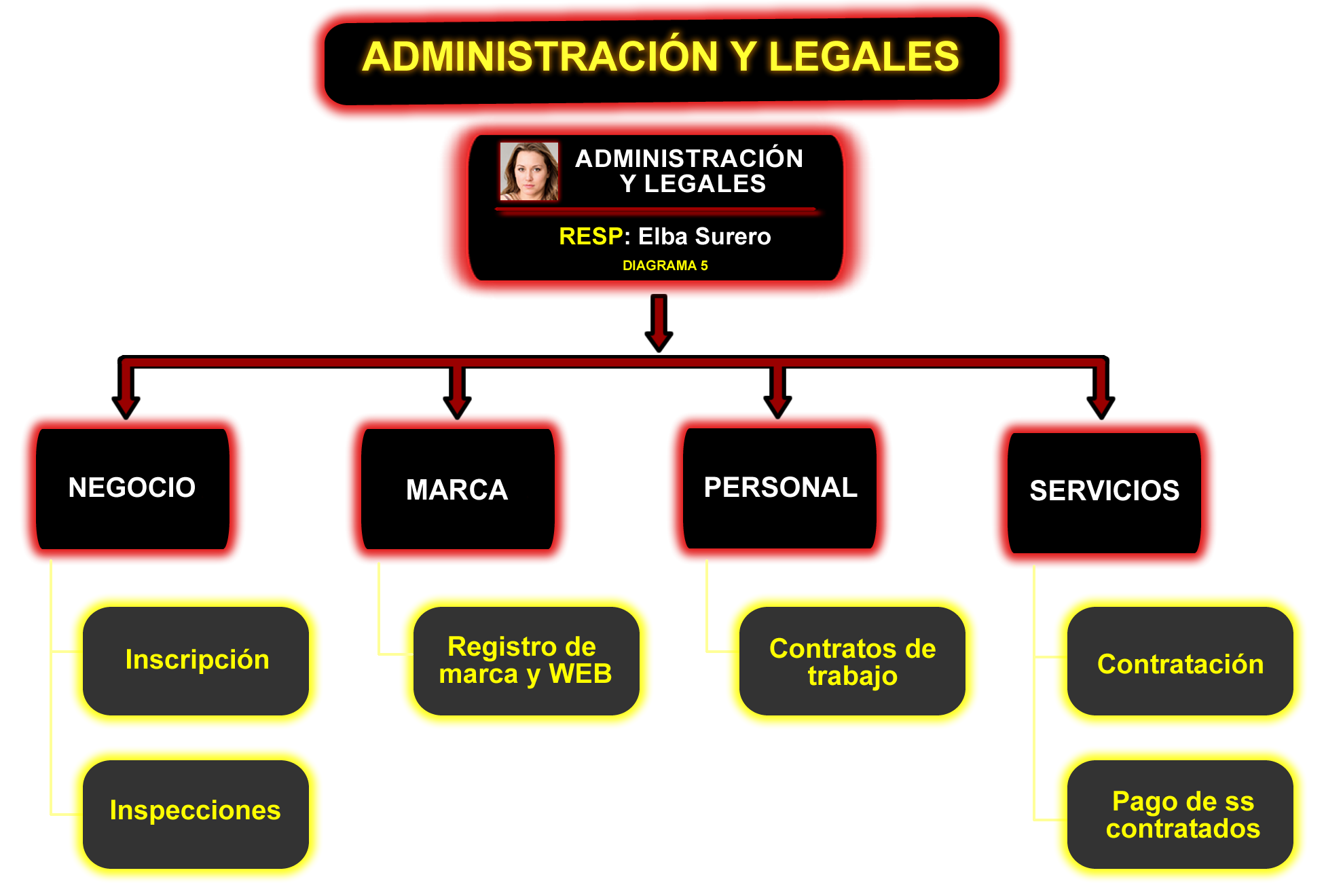

- administración y legales (externo)

Elba Surero: Se contrató de manera externa a la consultora Lic. en Derecho, quien será la encargada de todos los trámites legales para la inscripción y apertura del restaurante, tramitará los permisos, registro de marca, habilitaciones, normativa en materia sanitaria y de higiene, normativa de accesibilidad para personas de movilidad reducida, cumplimiento de la ley de prevención de riesgos laborales y todos los documentos y normativas pertinentes. Será también responsable de hacer los contratos con el personal, revisar la parte de convenios y/o sindicatos, afiliación de trabajadores a la seguridad social, pago de aportes en salud, pensión y afiliación a ART, también realizará la gestión de contratación de los servicios de POSNET, agua, luz, internet y gas.

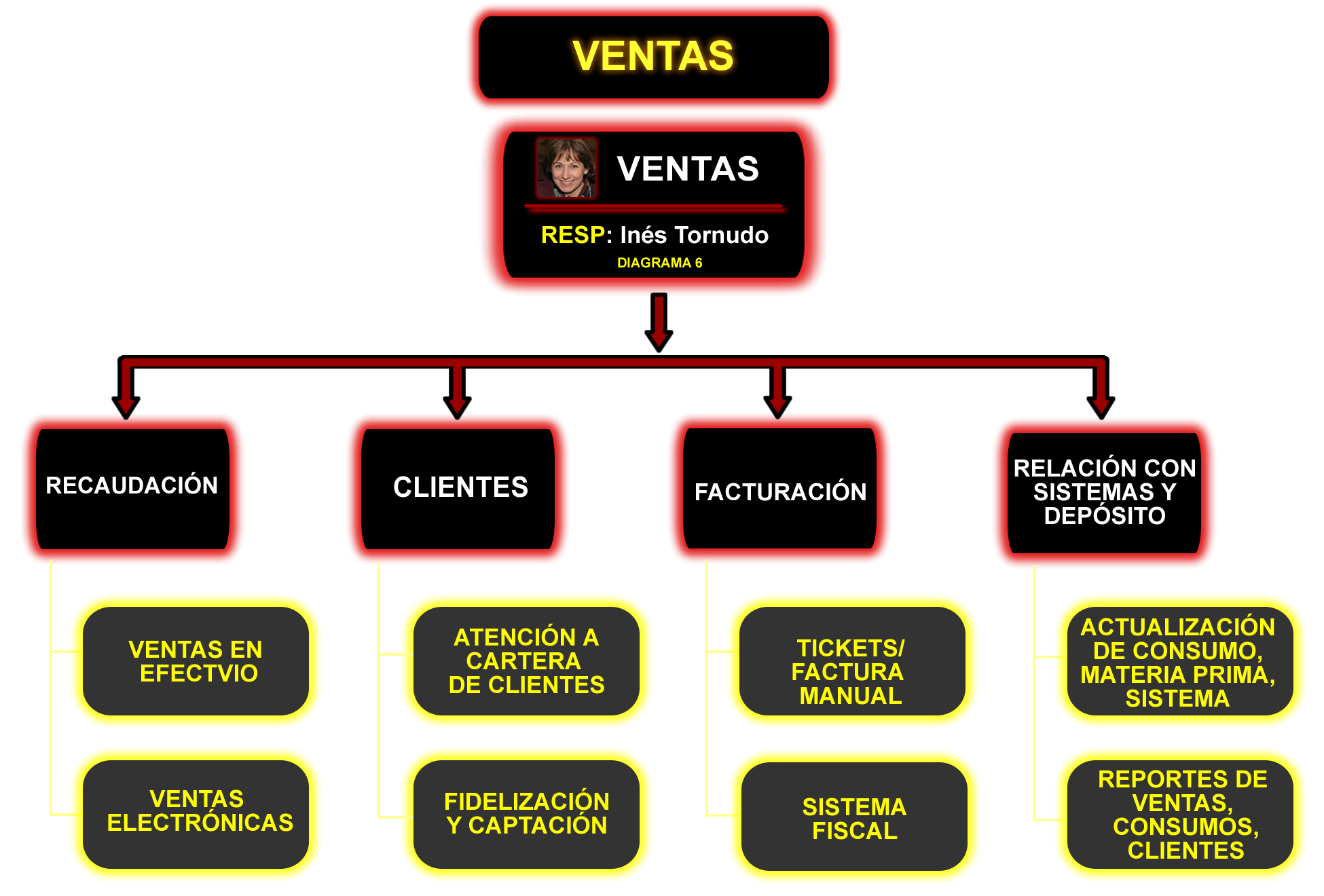

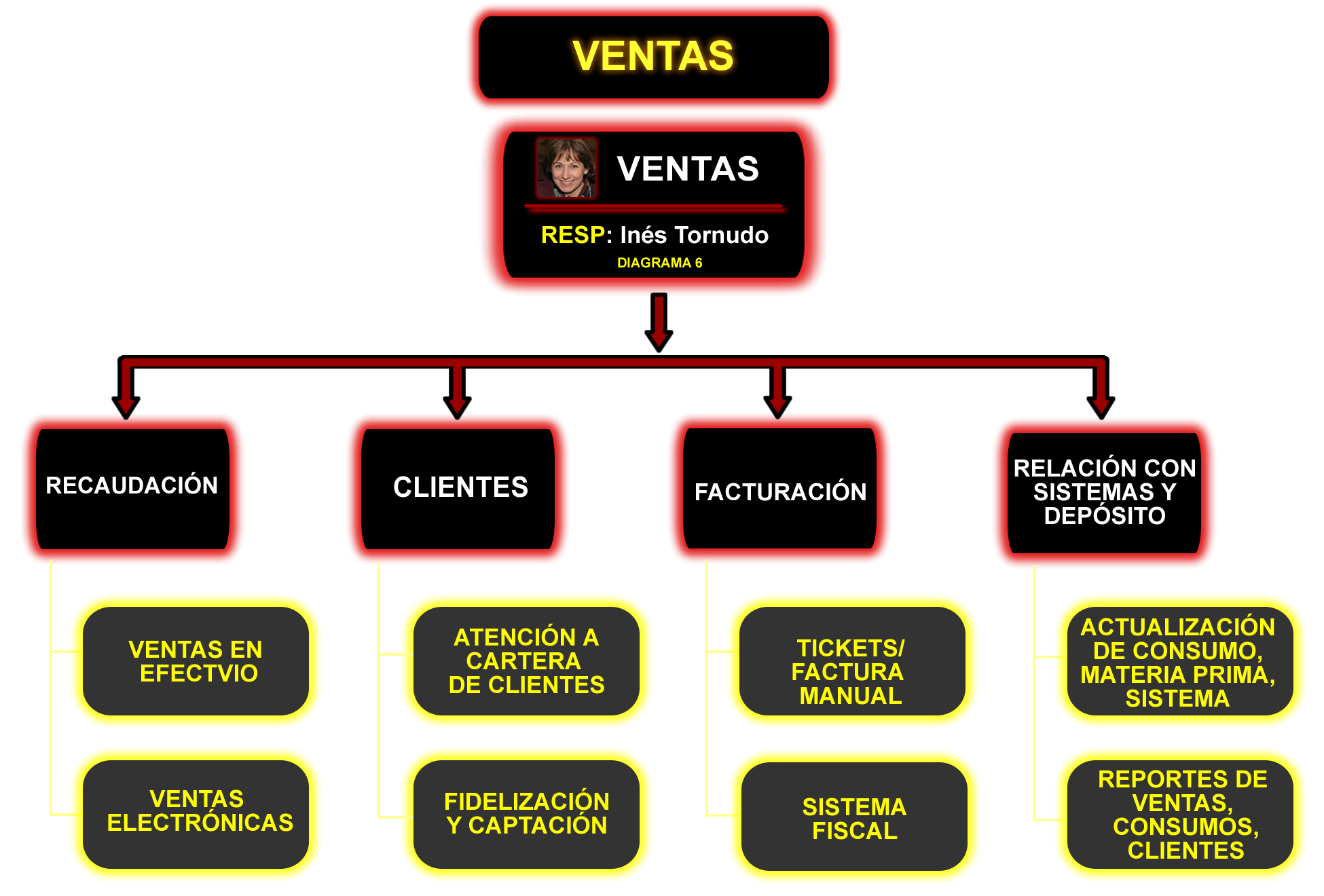

- ventas

Inés Tornudo: Esta área está enfocada en poder ejecutar la propuesta de la empresa.

“Hamburguesas Gigantes” se especializa en la producción y comercialización de diversas variedades de hamburguesas, las mismas podrán pedirse con agregados. Inicialmente, la carta contará con las siguientes opciones que figuran en este enlace: Variedad de Hamburguesas y Productos a la venta

También estará a cargo de la fidelización del cliente, como llevar la documentación de la facturación en forma organizada, tal como lo requiere el contador externo y ejerce control sobre las ventas, documentación, sistema de gestión de ventas y depósito.

- depósito

Alex Cremento: Es el encargado de custodiar las existencias y movimientos de mercadería, el uso eficiente de las mismas, como controlar y llevar la documentación de remitos, NC, ND de forma correcta.

Debe controlar el buen desempeño del personal en las tareas de carga y descarga de mercaderías y tener buena comunicación con proveedores y transportistas.

Debe manejar bien el stock para no perder abastecimiento en la cocina y salón y debe registrar cada proceso en el sistema de compras y hacer reportes de ventas para elaborar pedidos y mantener el depósito organizado, limpio y libre de plagas, entre otras funciones.

- marketing y desarollo

Elton Tito: Es el encargado de la investigación de mercado, elaborar estrategias competitivas de publicidad, posicionar y diferenciar la marca de las competencias, crear dominio web y cuentas en redes sociales, encargarse del volanteo en la zona y elaborar mediciones y sacar estadísticas de las campañas publicitarias contrastándolas con las ventas en los mismos períodos.

También deberá desarrollar y mantener el sistema de gestión, publicidad, menú online y sistema de ventas disponible, como así también mantener y actualizar de forma segura la Base de Datos de los sistemas y hacer backup periódicos, entre otras funciones.

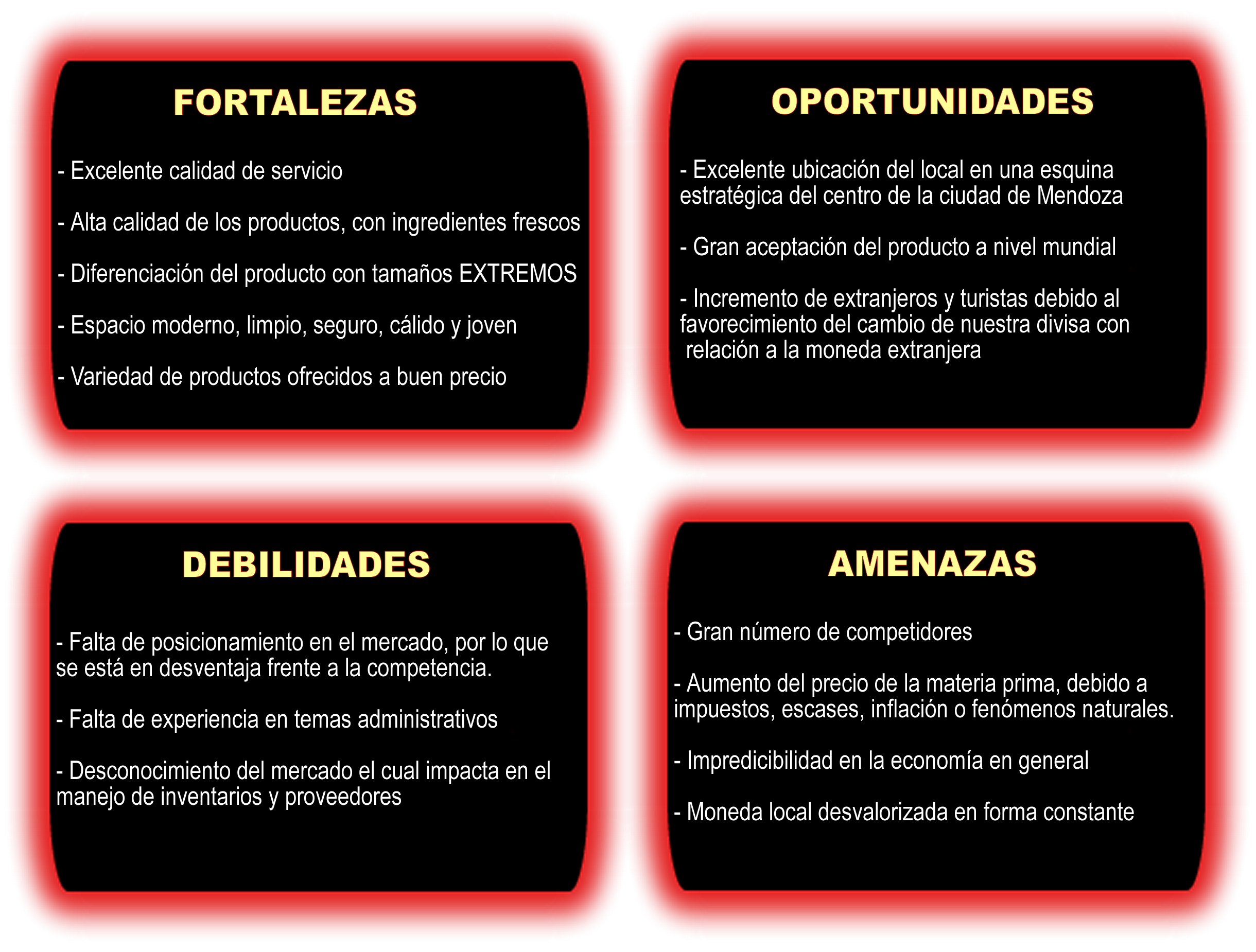

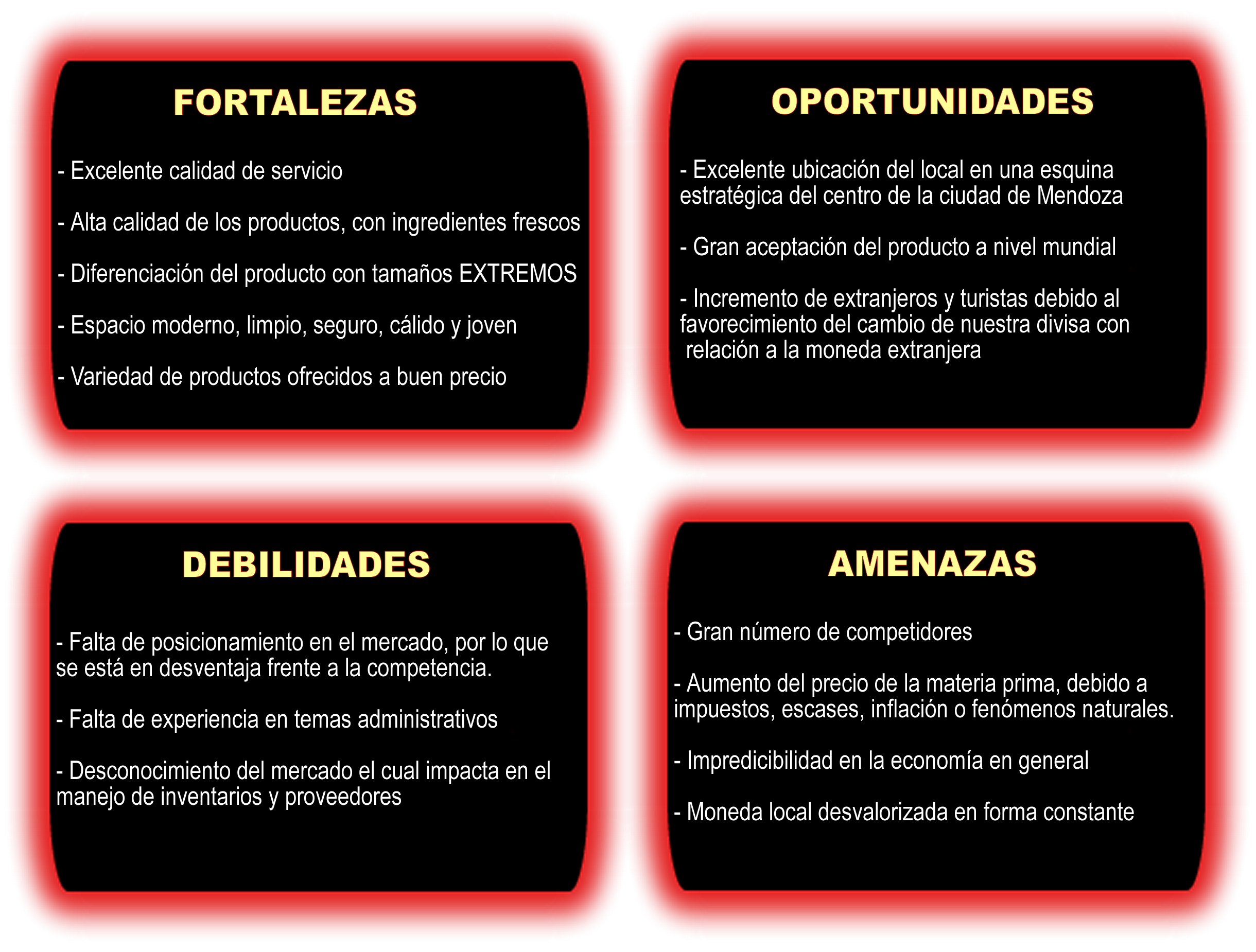

ANÁLISIS DEL PROYECTO

Para ser un restaurante reconocido en la zona en la producción de hamburguesas, debido a su sabor, calidad, tamaño y su atención. Necesitamos analizar en profundidad nuestro negocio y conocer nuestras puntos fuertes y débiles para saber donde estamos parados y a partir de ahí elaborar una estrategia para minimizar los riesgos frente a nuestras amenazas y mejorar el servicio mediante explotar nuestras fortalezas, como así también aprovechar las oportunidades de las que disponemos para avanzar hacia la excelencia en servicio y prestación.

ESTRATEGIA F-D: La alta calidad de los productos ofrecidos en Hamburguesas Gigantes contrarresta la falta de posicionamiento en el mercado, con esto se busca que la experiencia del consumidor sea única e irrepetible, y genere clientes fieles y satisfechos los cuales regresarán y difundirán una buena imagen a sus amigos y familiares.

ESTRATEGIA D-O: Crear convenios con proveedores que permitan reducción de costos y obtener ingredientes de primer nivel, esto para no depender de cadenas mayoristas/minoristas, especialmente en la compra de carne, aderezos y embutidos.

ESTRATEGIAS F-A: Desarrollar campañas publicitarias donde quede en evidencia el lema EXTREMO del restaurante y su diferenciación con la competencia.

SERVICIO

El servicio es un factor de vital importancia en el restaurante Hamburguesas Gigantes. La atención comienza desde que los clientes entran al local y termina cuando se retiran.

Se pretende brindar un servicio que haga que los comensales deseen regresar, de esta manera poco a poco serán fieles al local y transmitirán esa experiencia a sus conocidos en forma de publicidad favorable.

El personal se encargará de brindar a los clientes una experiencia de servicio impecable, haciéndolo sentir que su satisfacción es lo más importante, conservando siempre la calma, la limpieza, la simpatía y el respeto.

MARKETING

El restaurante tiene como mercado objetivo personas con ganas de probar productos que oscilan entre lo innovador y lo tradicional, sin dejar de lado la relación costo/beneficio con el plus de una atención cordial y respetuosa. En principio el lugar está enfocado a personas de todas las edades, sin embargo la venta de cerveza atraerá mayores de edad, universitarios y empleados con gusto por la comida rápida y ganas de pasar un rato agradable con su pareja o amigos.

Entre los métodos para atraer clientes se tienen los siguientes:

Se crearán cuentas en redes sociales y se incentivará el uso de diferentes hashtags para etiquetar al restaurante y sus productos. Por ejemplo la foto con más likes ganará una hamburguesa de cortesía.

Se realizará un evento de inauguración, previa publicidad por redes sociales como Facebook, Instagram y Twitter.

Publicidad impresa en la zona y colegios cercanos

El lugar podrá usarse para eventos.

Auditoria Anual (01/08/2021 al 31/07/2022)

Ningún restaurante puede funcionar a largo plazo sin un sistema sólido de controles financieros y operativos. En la gastronomía la ganancia se mide día a día, por esta razón se debe implementar un sistema de control que asegure información on-line del costo de sus materias primas y las ventas realizadas.

Este control comienza con un buen sistema de registros de ventas y reportes de información específica.

El objetivo es realizar un Diagnóstico y Evaluación de la marcha del negocio, en todo lo referido a la operación, gestión, rentabilidad, recursos humanos, marketing y ventas.

Para lograrlo se analiza el Restaurante a través de preguntas de Diagnóstico, con el que se evalúan las áreas del negocio interesadas, en este caso:

AUDITORÍA INTERNA

Tradicionalmente a los auditores internos se los consideraba como “inspectores” que solo buscaban errores o investigaban situaciones acaecidas para denunciarlas en sus informes.

Actualmente son vistos como un importante integrante dentro de la organización, como un asesor de confianza que colabora con el logro de los objetivos estratégicos definidos por la Dirección.

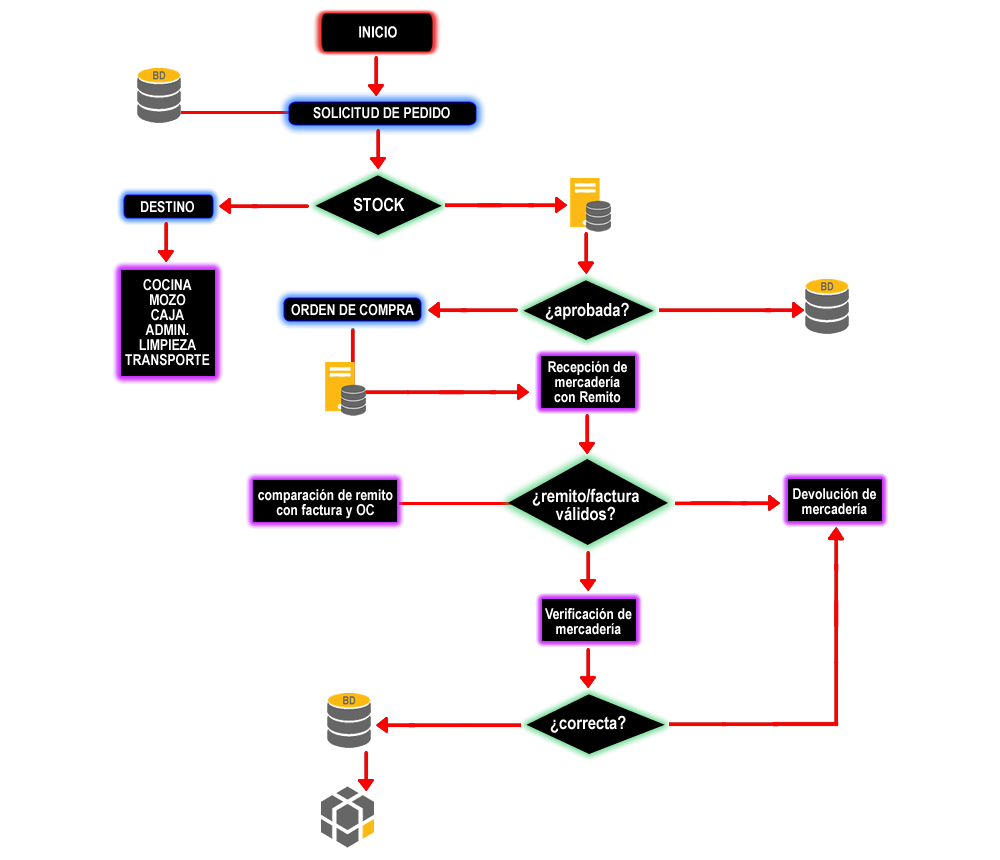

Para la auditoría en el proceso de compras el sistema dispondrá de reportes de existencias de stock para verificar que haya veracidad de existencia entre el sistema y la mercadería existente en el almacen o depósito.

A la vez se obtendrán listados de las compras y remitos ordenadas por fecha, permitiendo cargar un rango de fecha para poder auditar la integridad fehaciente de los datos registrados debidamente en los libros contables y realizar la medición y exposición de este proceso.

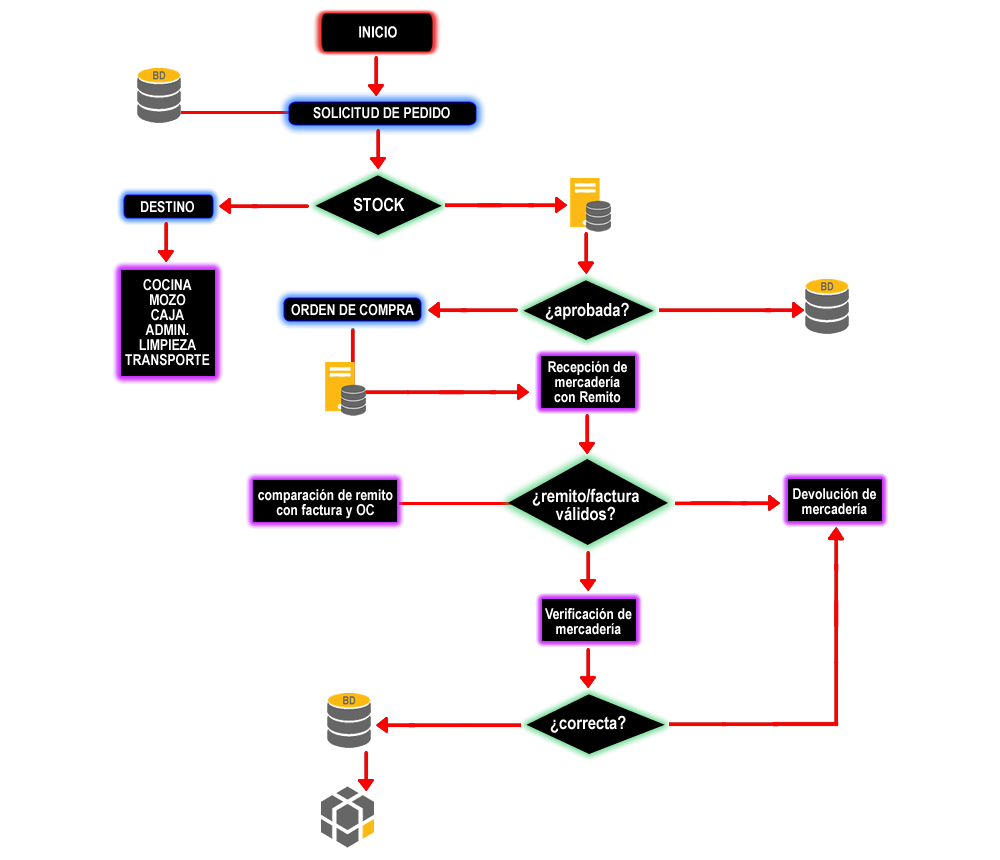

OBJETIVO: La gestión de compras tiene por objetivo la adquisición de materiales, suministros, insumos y los servicios necesarios para el desarrollo de la actividad de la empresa.

• Las autoridades para la aprobación de los compromisos deberían estar claramente definidas.

Mediante la revisión de los organigramas, las descripciones de puestos de trabajo y los manuales de normas y procedimientos, así como del personal responsable, se puede llegar a comprender cómo se aplican estos controles.

• Este proceso de compras tiene 2 efectos contables:

REGISTRAR

• UN ACTIVO (producto comprado)

• UN GASTO (deuda a proveedor)

DOCUMENTACIÓN QUE INTERVIENE:

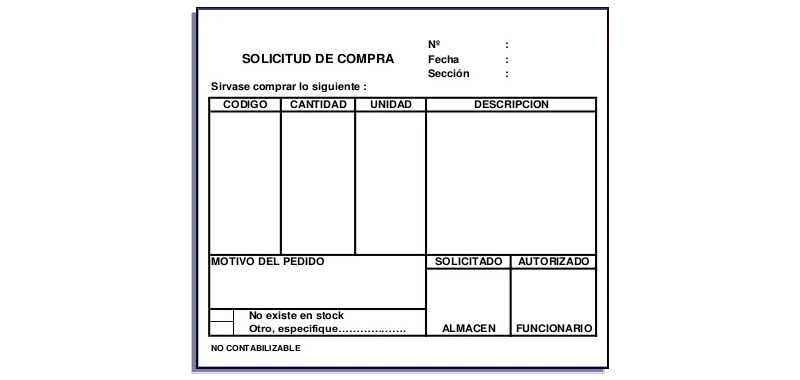

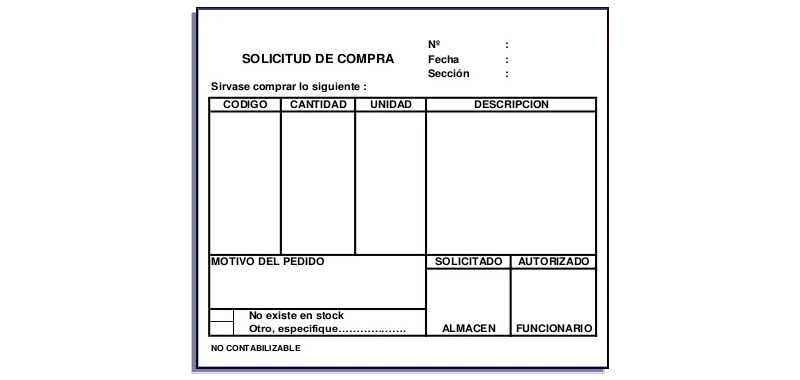

Solicitud de Compra (SC)

Las solicitudes de compra pueden generarse por pedidos directos de los usuarios de los insumos o servicios, o en un departamento de planificación y control de producción que se encarga de determinar la oportunidad y el volumen de las compras. Esta puede realizarse a través de contacto teléfonico, email o aplicativo del proveedor.

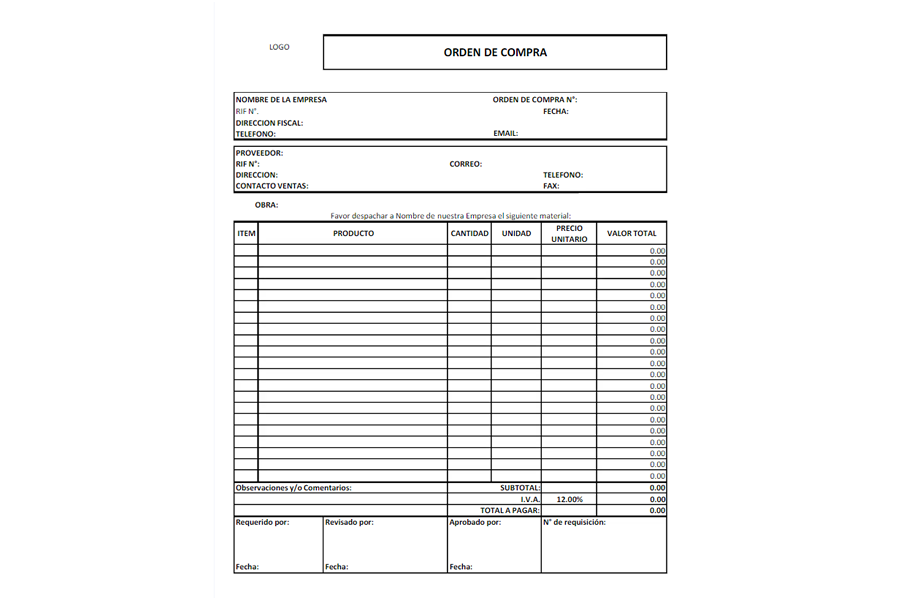

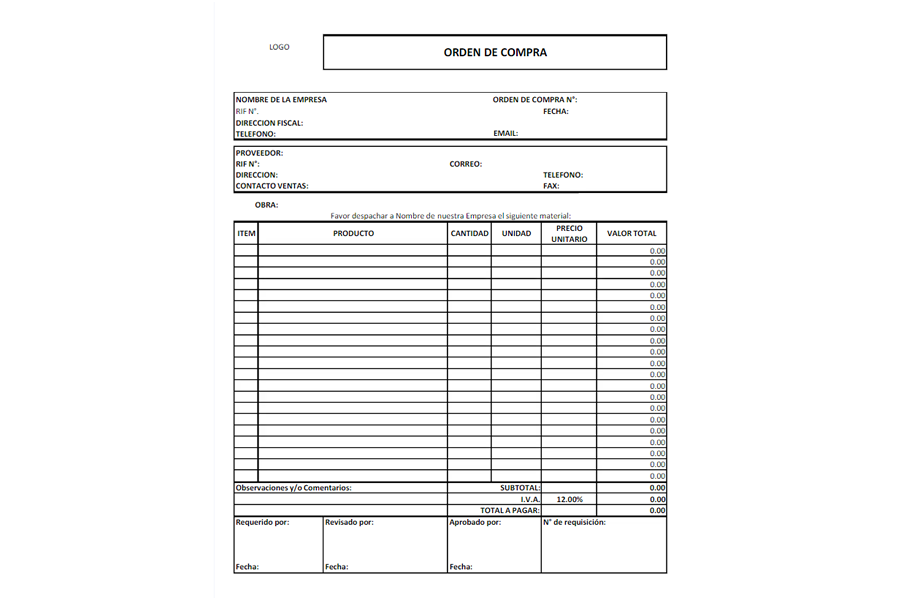

Orden de Compra (OC)

Tras la selección y evaluación de los mejores proveedores, se determina el proveedor mejor calificado o con el mejor acuerdo disponible y se emite la Orden de Compra prenumerada, que debería contener todas las condiciones negociadas con dicho proveedor.

• Datos sobre el proveedor (nombre, domicilio, CUIT, IVA, contacto, etc.).

• Datos sobre el producto o servicio solicitado (cantidad, código, descripción).

• Precio convenido.

• Condiciones de pago.

• Aspectos sobre calidad.

• Fecha de SC y necesidad de entrega.

Esta OC debería quedar registrada en el sistema de Stock de la empresa.

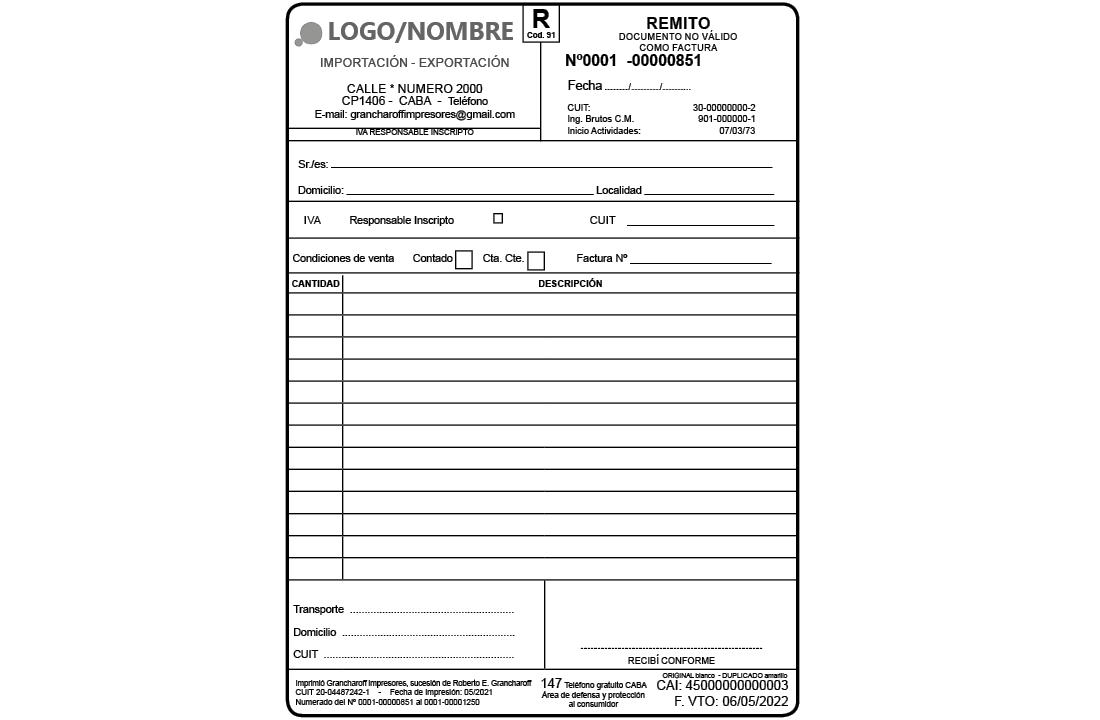

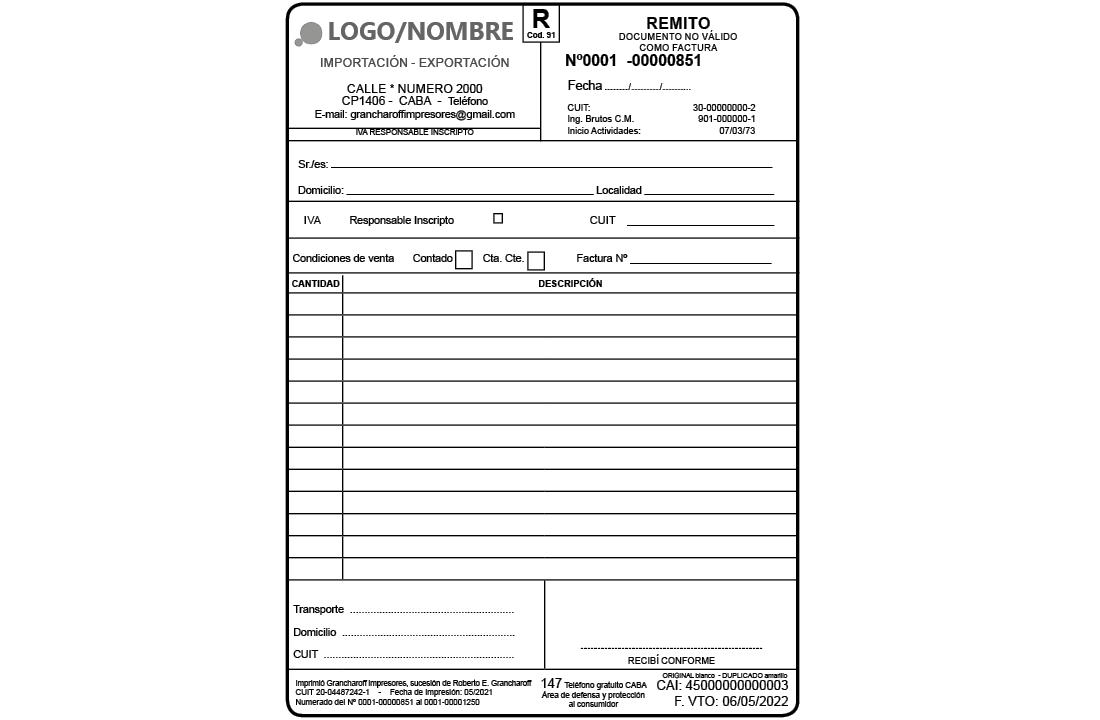

Recepción con Remito (R)

En el caso de compras de insumos, la recepción se debería efectuar en un sector dedicado exclusivamente a esta función. En este sector se debería contar o pesar los productos recibidos y comparar las cantidades y cualidades del producto con la orden de compra, remito y factura en el caso de tenerla.

En caso de aprobar la recepción se debe registrar el ingreso de las cantidades de los productos del remito en el sistema de stock, actualizando sus valores.

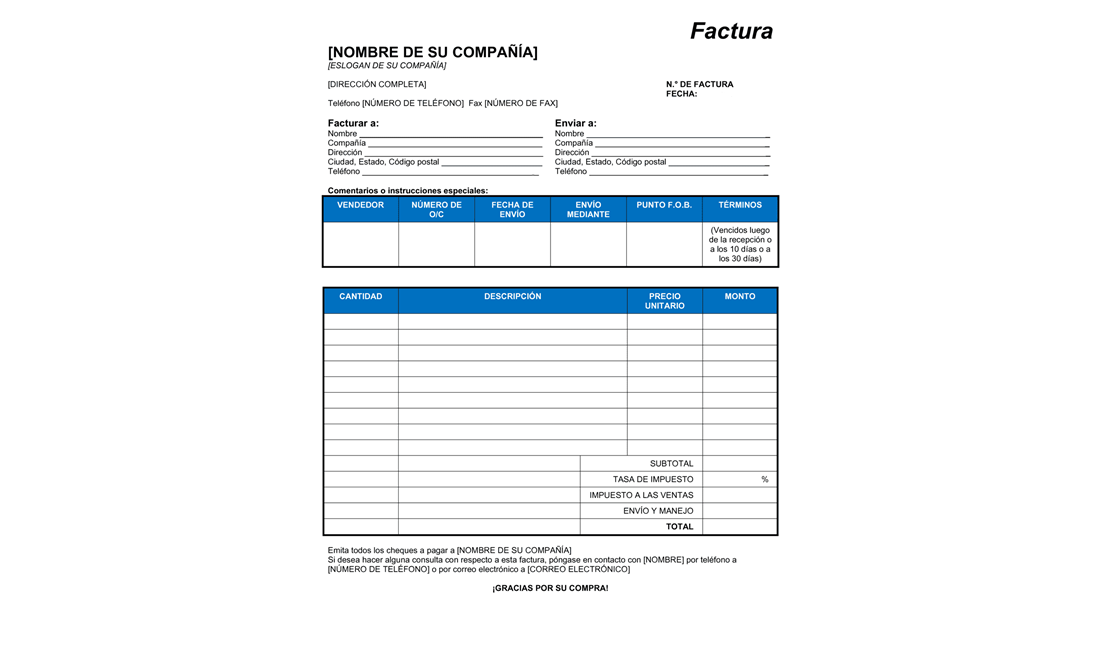

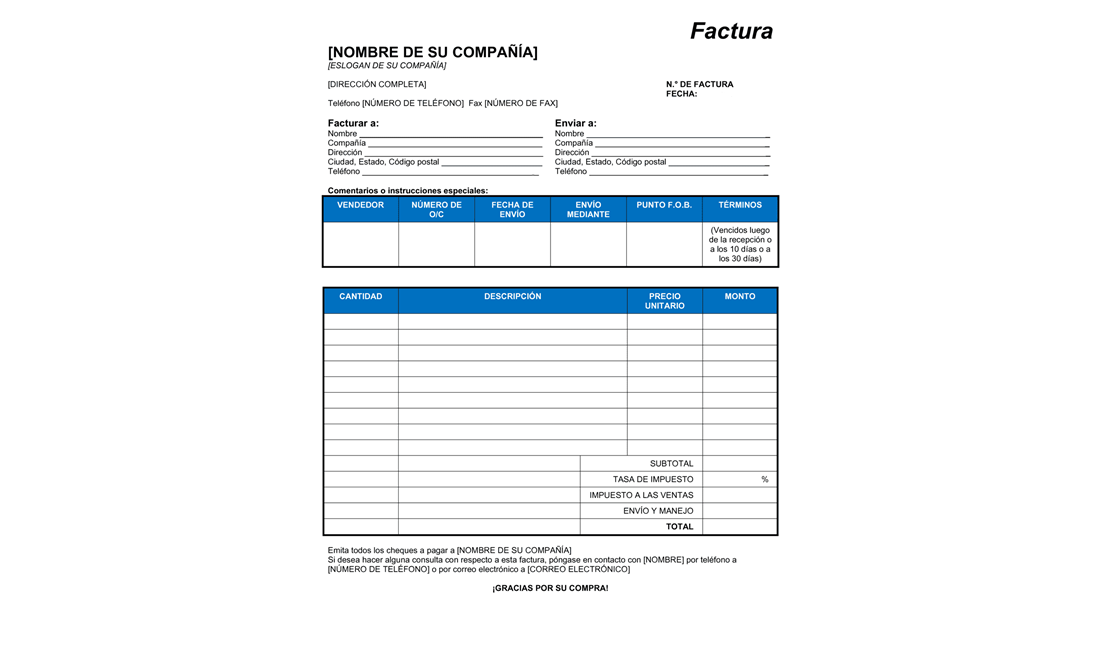

Pago de Compra con Factura (FC)

La autorización del pago la debería efectuar el departamento Contable, previo cotejo de toda la documentación en su poder: Orden de Compra, Remito, informe de correcta recepción y Factura del Proveedor.

VERACIDAD: para medir la veracidad del sector de las compras se deberá imprimir reportes de los productos con su stock vigente en sistema, junto con los remitos y facturas de compras de los proveedores y trasladarse hasta el área de depósito para constatar la existencia de los productos e insumos, contemplando las ventas y utilización dentro rango de fechas auditado.

Las compras de bienes y servicios deberán estar adecuadamente autorizadas.

INTEGRIDAD: esto significa que las transacciones que deberían haberse registrado y divulgado, no se han omitido, están debidamente contabilizadas y adecuadamente acumuladas en los registros correspondientes y han quedado registradas o atribuidas al período adecuado.

Prueba relevante: seleccionar una muestra de los pedidos a los proveedores (Orden de Compra), junto con los remitos y facturas de compras y revisar las notificaciones del despacho (NC - ND) y la publicación en la cuenta de compra/venta en el libro mayor.

Metología a usar: Para probar la integridad, el procedimiento debe comenzar desde los documentos que intervienen en el ejercicio y verificar las entradas en el libro mayor correspondiente para asegurarse de que no se haya omitido ninguno.

Para comprobar la ocurrencia, los procedimientos irán a la inversa, comenzarán con la entrada en el libro mayor y volverán a consultar la documentación de respaldo para asegurarse de que la transacción se realizó.

MEDICIÓN: Las compras de bienes y servicios, y los descuentos y ajustes están correctamente calculados y medidos contablemente a su monto apropiado.

EXPOSICIÓN: Las compras han sido adecuadamente resumidas, clasificadas y descriptas y se han expuesto todos los aspectos necesarios para su adecuada comprensión.

Las cuentas a pagar se expondrán como deudas y han sido adecuadamente resumidas.

CONCEPTO APLICADO A COMPRAS

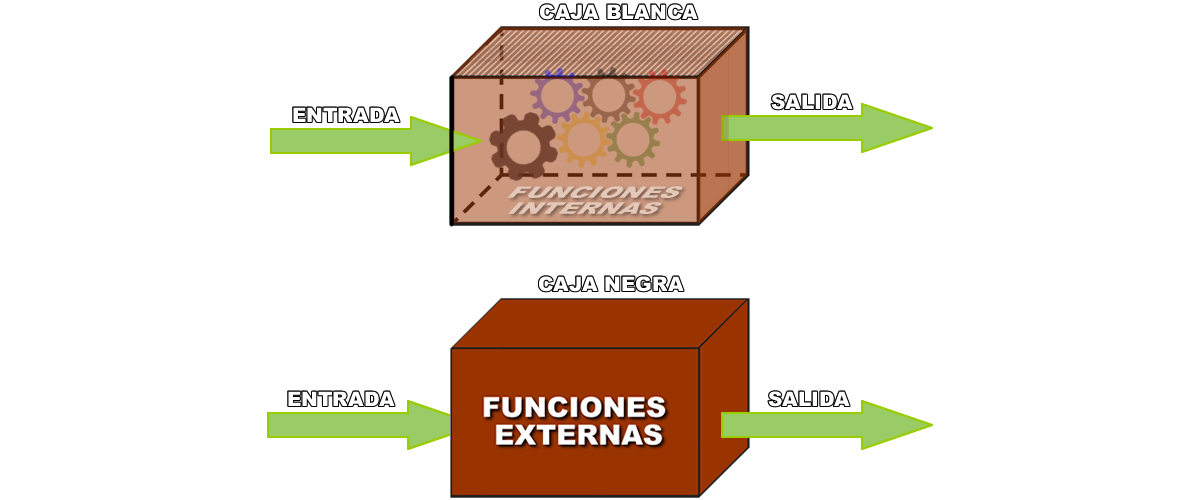

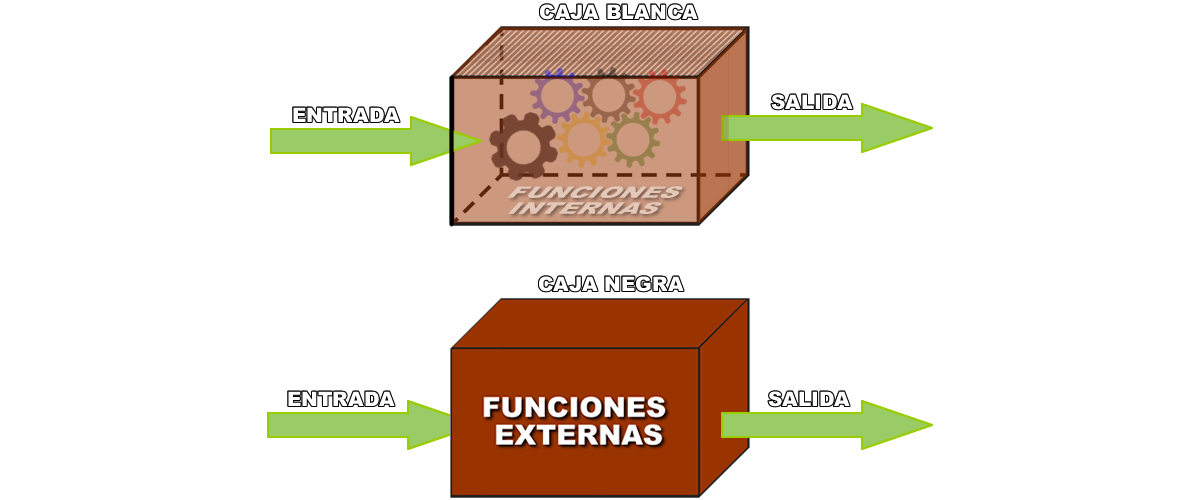

CAJA NEGRA: Las pruebas de caja negra, es una técnica de pruebas de software en la cual la funcionalidad se verifica sin tomar en cuenta la estructura interna de código, detalles de implementación o escenarios de ejecución internos en el software.

En las pruebas de caja negra, nos enfocamos solamente en las entradas y salidas del sistema, sin preocuparnos en tener conocimiento de la estructura interna del programa de software.

¡QUÉ ES LO QUE HACE, PERO SIN DARLE IMPORTANCIA A CÓMO LO HACE!

Ejemplo:

Ingreso de pedidos de compra por debajo y por encima de los límites de aprobados

Caso 1: Datos de entrada: Pedido de compra con una cantidad inferior al límite máximo aprobado y configurado en el sistema.

Resultado esperado (Salida): El sistema registra el pedido con estado “aprobado”.

Caso 2: Datos de entrada: Pedido de compra con una cantidad superior al límite máximo aprobado y configurado en el sistema.

Resultado esperado (Salida): El sistema coloca el pedido con estado “pendiente de aprobación” y lo clasifica en la bandeja de entrada del aprobador. El aprobador puede configurarse en el sistema (usando el nombre de usuario).

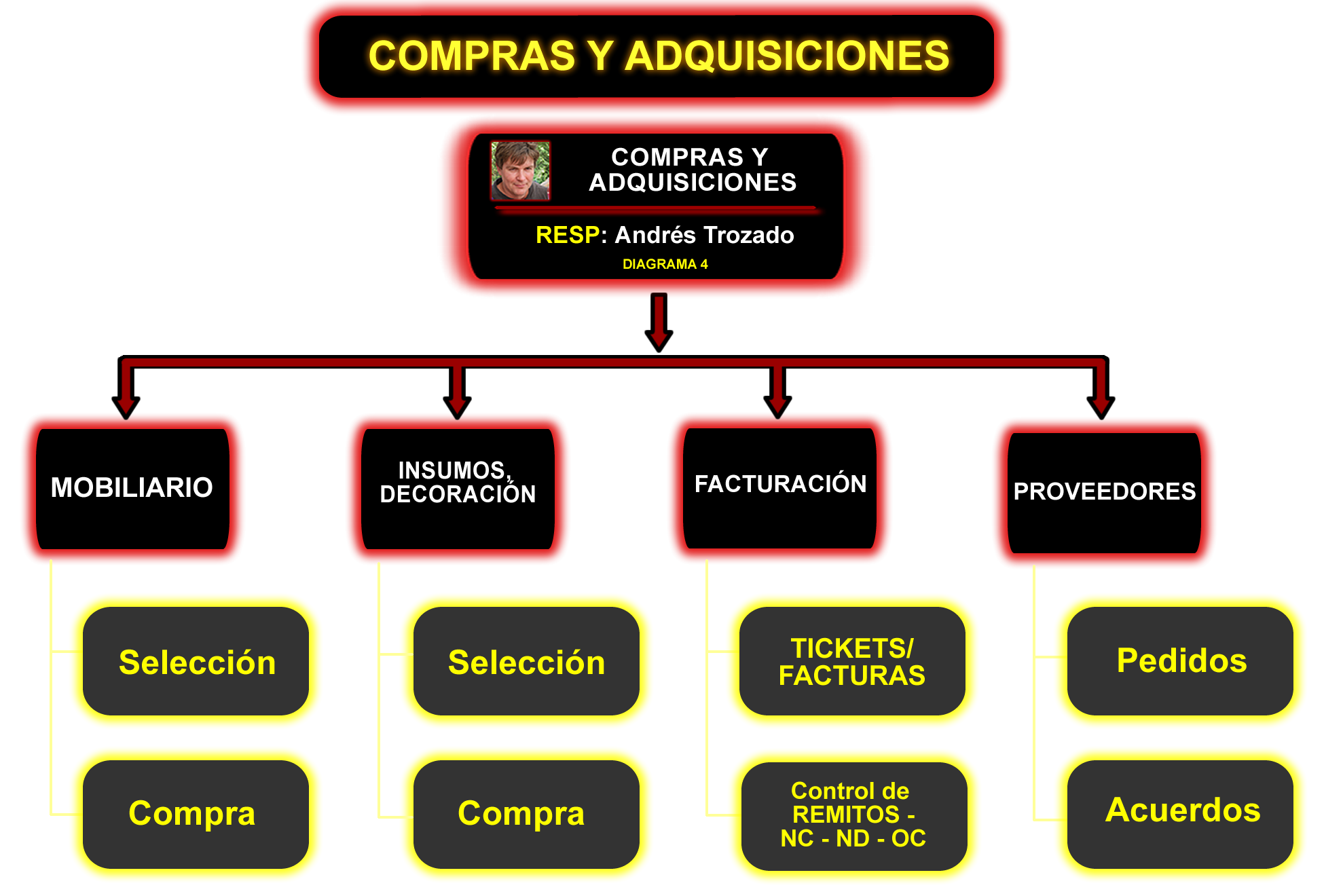

CAJA BLANCA: Las pruebas de caja blanca — también conocidas como pruebas de caja abierta, caja de cristal, caja clara o caja transparente — son una técnica utilizada por los desarrolladores para evaluar el código y la estructura interna del software.

Los desarrolladores utilizan este método de prueba para verificar el flujo de entradas y salidas a través de la aplicación, mejorando la usabilidad y el diseño y reforzando la seguridad. El concepto se llama "caja blanca" porque es simbólicamente transparente, ya que el código es visible para el probador durante el examen.

Mediante las pruebas de caja blanca, se analiza el software para lo siguiente:

Debilidades de la seguridad interna

Vías de código redundantes en los procesos de codificación

Cómo maneja el código entradas específicas

Resultados esperados

Si los bucles condicionales funcionan correctamente

Probar individualmente cada función, sentencia y objeto

Se realizan Pruebas unitarias

Se realizan Pruebas de calidad

Se realizan Pruebas de penetración

Se realizan Pruebas de mutación

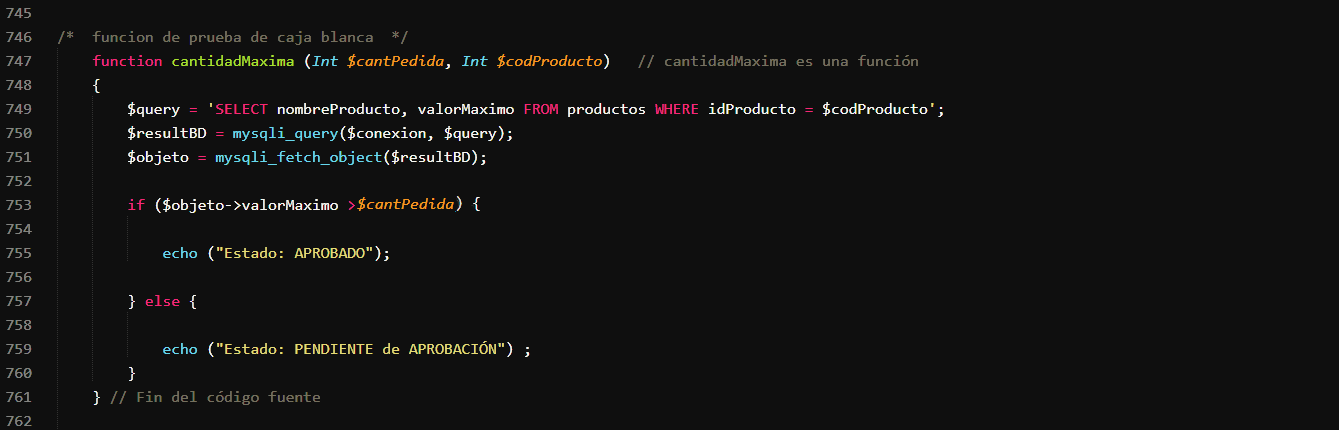

Ejemplo:

Probaremos la estructura interna del ejemplo del caso de caja negra pero teteando una condición interna de la estructura.

Para practicar y ejecutar el uso del código anterior, se podrían utilizar los siguientes casos de prueba de caja blanca:

Las ventajas de las pruebas de software de caja blanca incluyen:

Optimización del código para encontrar errores

Se comprueba todo el código, proporcionando un examen exhaustivo

Es fácilmente automatizable

Las pruebas pueden comenzar en una fase temprana del ciclo de vida del desarrollo de software, incluso antes de que la interfaz gráfica de usuario esté disponible

Ahorro de tiempo de depuración frente a errores, brindado así ahorro monetario

SEGURIDAD INFORMÁTICA

Plan de Contingencia del sistema y recomendaciones de la seguridad de la red, los equipos, la información y la base de datos

OBJETIVOS:

Contar con una estrategia planificada efectiva, dispuesta por un conjunto de procedimientos que garanticen la disponibilidad de una solución alternativa que permita restituir rápidamente cualquier tipo de incidente que no permita el buen desempeño del sistema en cualquiera de las sucursales.

Garantizar la continuidad de las bases de datos con los que trabajan las sucursales de las hamburgueserías, evitando que sea vea comprometida la integridad, disponibilidad, visibilidad de los datos. Restringir el acceso solo a usuarios competentes, capacitados y con responsabilidad de la empresa.

Establecer un orden en las secuencias que se deben de seguir ante una emergencia, para organizar y ejecutar las acciones de control necesarias para restablecer el servicio o la aplicación de los sistemas.

Proveer una herramienta o manual de prevención, mitigación, control y respuesta a posibles contingencias generadas en la ejecución del sistema de ventas de hamburguesas, como así también de la web y el sistema administrativo, en conjunto con la base de datos.

ALCANCE Y COBERTURA DEL PLAN DE CONTINGENCIA

Seguridad en la INFORMACIÓN (DATOS): Todos los elementos por medio de los cuales es posible la generación de información. BD MySql utilizada por el sistema Integral de Hamburguesas Gigantes, Cuentas de redes sociales para medir el alcance de las campañas publicitarias, libro de quejas y sugerencias, Tickets y Facturas emitidas, imágenes y videos del sistema de vigilancia y cualquier dato público o privado que permitan documentarse para la toma decisiones o para cumplir con la regulaciones locales o el correcto funcionamiento de los locales comerciales en cualquier sucursal.

TECNOLOGÍA: Incluye el equipamiento informático físico y lógico de sistemas. Tanto los equipos presentes o los de backup de emergencia. (puntos de venta, posnet, cámaras de vigilancia, PC, Servidores, cableados, switches, router o módems en cuanto a hardware y todos los programas que permiten gestionar la información de la empresa como las aplicaciones, tanto web o de escritorio, sistemas operativos, archivos y base de datos).

INSTALACIONES: Seguridad y cuidados de los lugares físicos en donde se encuentran los equipos informáticos y el software de la empresa.

PERSONAL: Cualquier persona relacionada directa o indirectamente con la empresa que tenga acceso a cualquier sector sensible en el reguardo de la información de la empresa o al equipamiento dispuesto para este fin.

Cualquiera sea sus funciones, desarrollador, administrador, limpieza, vendedor, vigilancia, supervisor, técnicos, proveedores, cocineros, sistemas, directivos e incluso clientes.

Independientemente de la cobertura y medidas de seguridad que se implementen, puede ocurrir un desastre, por lo tanto, es necesario que el plan de contingencia cuente también con un plan de recuperación en caso de desastres (secuestro de datos, ransomware, cortes de luz e internet prolongados, caídas de servidores, desastres naturales que afecten al flujo en los sistemas de información, entre otros), el cual tendrá como objetivo restaurar los servicios de los sistemas de información de forma rápida, eficiente y con el menor costo y pérdida de tiempo posibles.

Para esto se debe tener bien documentado y actualizado el inventario del equipamiento y la responsabilidad del personal encargado a estos, como así también tener especificado el contenido a nivel de configuración, archivos, datos y software que contiene cada dispositivo como sus características propias de hardware para poder reemplazarlo o darle el mantenimiento apropiado según su función y uso.

ESQUEMA GENERAL O TABLA DE DECISIONES SIMPLIFICADO

Procedimientos y actividades que se deben tomar en cuenta frente a ciertos riesgos o emergencias para una correcta ejecución del plan de contingencia que aplica para todas las sucursales de Hamburguesas Gigantes.

| TIPO DE RIESGO |

IMPACTO |

PREVENCIÓN Y MITIGACIÓN |

| ROBO o pérdida de equipamiento informático, archivos o base de datos. |

MEDIO |

Contratar, reemplazar, adiestrar o aumentar seguridad, instalación de alarmas, realización de copias de respaldo o backups periódicos de los archivos y los datos de la BD. |

| VANDALISMO: daño a los sistemas de archivos de datos o al equipamiento informático. |

MEDIO |

Contratar seguro a todo riesgo o reclamar seguro. |

| FALLAS EN LOS EQUIPOS O EN LOS SISTEMAS O EN LOS ARCHIVOS DE DATOS |

MEDIO |

Realizar mantenimientos periódicos de los sistemas físicos y lógicos y tener equipo de respaldo para reemplazo inmediato en caso de daño irreparable. |

| ERROR DE PERSONAL que afecte o dañe los equipos o los datos. |

MEDIO/ALTO |

Realizar capacitación frecuente al personal e implementar políticas de seguridad en el uso y mantenimiento de los equipos. |

| ACCESOS NO AUTORIZADOS AL SISTEMA o FILTRADO NO AUTORIZADO DE DATOS |

ALTO |

Realizar cambios de contraseñas seguras, largas y complejas cada 4 a 8 semanas. Tener sistema de encriptado de claves y ejercer mayor control en los accesos a secciones sensibles de los datos del sistema mediante el uso de logueo por roles. |

| ROBO DE DATOS y/o DIFUSIÓN de los mismos |

MEDIO/ALTO |

Cambio inmediato de claves, resguardar las copias de los datos y restringir accesos. |

| MODIFICACIÓN DE DATOS NO AUTORIZADA O DAÑO A LOS ARCHIVOS |

ALTO |

BLOQUEO del equipo y USUARIO donde se esté o haya realizado la modificación. |

| PÉRDIDA DE SERVICIOS de INTERNET y/o SERVIDOR de BASE DE DATOS |

ALTO |

Utilizar sistema de servidores de datos con espejeo o mirroring, local y mediante web para asegurar funcionamiento permanente de datos en caso de fallar algún servidor. Tener servidor local web para uso de ofertas y menúes dentro de las sucursales comerciales. |

| PÉRDIDA del SERVICIO ELÉCTRICO |

MEDIO |

Disponer de generadores de luz a combustibles para el equipamiento y salón o utilizar equipamiento de INVERTER 12v de baterías a 220v. según las necesidades de cada sucursal. |

| AUSENCIA DE PERSONAL LOCAL DE SISTEMAS COMPETENTE EN EL MOMENTO DE LA EMERGENCIA |

MEDIO |

Tener identificado los equipos de forma física mediante etiquetas visibles como su n° de MAC e IP y su ubicación y función. Para poder acceder a estos equipos de forma remota con personal de Sistema de guardia y a través de aplicaciones de monitoreo poder acceder a estos para restablecer sus funciones, bloquearlas o configurarlas adecuadamente. |

Estos procedimientos o plan de acción, deben conservarse y archivarse de manera que pueda ser accedido fácilmente a la hora de una emergencia y debe ser consultado y probado dentro de los planes de capacitación del personal y en las auditorías internas de la empresa, o en la realización de simulacros programados.

LICENCIAS

Tener un listado actualizado con el inventario de las distintas licencias de los sistemas operativos o aplicaciones instaladas en cada dispositivo, como así también de los servicios externos o CLOUD que se pudieran tener contratados, incluyendo los servidores web y de base de datos.

POLÍTICAS DE SEGURIDAD DE LA INFORMACIÓN

Todo personal que tenga que utilizar el sistema solo debe tener acceso a la información necesaria según su función o rol dentro de la empresa y limitadas a la sucursal que interviene.

Para esto se recomienda el uso de roles en el acceso al sistema diferenciando entre quienes diferentes privilegios de acceso:

VENDEDORES: tienen acceso de solo lectura y solo pueden acceder al módulo de ventas y la web de publicidades y ofertas.

OPERADORES: tienen acceso de solo escritura de nuevos productos o usuarios, pero no puede habilitarlos.

SUPERVISORES: tienen acceso a reportes o habilitaciones de productos o nuevos usuarios y puede modificar datos a través del sistema.

Administrador de Sistemas (SYSADMIN): tiene acceso total al sistema y además puede acceder a la base de datos y sistema de archivos fuentes de las aplicaciones y su configuración.

Cualquier modificación o cambio en la plataforma tecnológica, sea físico (procesador, RAM, monitor, teclado, lector óptico, servidor, entre otras) o de software (BD, archivos, Sistemas Operativos, Sistema administrativo, web, configuraciones, entre otras), debe quedar formalmente documentado desde la solicitud y presupuesto, los motivos y hasta su implementación y deben actualizarse los listados de inventarios a nivel de hardware y software y deben estar debidamente aprobados, firmados y sellados por personal de sistemas técnicos de redes y software como de los directivos intervinientes en la decisión del cambio.

Además, cualquier necesidad de cambio o actualización, debe contar previamente con la evaluación técnica del personal de sistemas, para evaluar factibilidad, seguridad, costo-beneficio, implementación segura, portabilidad y así garantizar que el cambio y/o actualización tenga el menor impacto posible en el desarrollo de las funciones y actividades de la empresa.

El encargado de sistemas (SYSTADMIN), será responsable de la información que se maneja en su área de cobertura en sus funciones y deberá cumplir con los lineamientos generales y especiales dados por las entidades comerciales y gubernamentales con respecto a las leyes locales sobre el cuidado de los datos personales y sensibles (en Argentina, ley 25326 art. 43), tanto de empleados y clientes a fin de evitar pérdidas, accesos no autorizados, exposición y utilización indebida de estos sin el consentimiento expreso del titular de los datos.

Se recomienda que la información y base de datos se almacene interna y externamente o sea espejada para posibilitar un adecuado respaldo y recuperación efectivo de los datos en caso de ser necesario.

SEGURIDAD EN LA RED Y LOS DISPOSITIVOS

Cada PC, punto de venta, servidor o terminal debe estar inventariada y documentada con todas sus características, marca, modelo, procesador, memoria, capacidad de almacenamiento, periféricos y la utilización del mismo.

Debe tener configurada una IP estática dentro de la red de trabajo y debe estar inventariada y documentada junto con su número de tarjeta de red MAC y la ubicación de este dispositivo, también debe estar detallada el usuario y contraseña de acceso a este dispositivo para poder acceder a él de forma remota en el caso de ser necesario.

SERVICIO DE INTERNET Y WIFI

Con respecto al uso de internet se recomienda tener contratado 2 servicios diferentes.

Así tener solo para el uso del sistema de la empresa, un router o módem conectado a la red de la empresa y a internet para el envío de información a servidor externo y a otras sucursales.

Y otro router y módem de otra compañía en el caso de ser posible, para compartir el servicio de WIFI a los clientes dentro de la tienda (con uso limitado y en lo posible a través de una sesión de una cuenta de la empresa con publicidad del local) y también para usarse de servicio alternativo en caso de caerse el servicio de internet primario o de uso empresarial.

Los dispositivos que estén conectados a la red empresarial deberán contar con Sistema Operativo con licencia activa o de software libre, en cualquiera de los casos deberán estar documentadas correctamente en el inventario.

ANTIVIRUS

Se recomiendan que tenga contratado un sistema de Antivirus integral para todos los dispositivos de la empresa.

En el caso de usar SO WINDOWS, estos ya cuentan con un servicio integrado de protección de datos mediante su aplicación Windows Defender, este servicio proporciona protección contra virus y amenazas, protección de cuentas, posee un firewall y protege la red, tiene un control de aplicaciones y exploradores, proporciona seguridad y mejora el rendimiento del dispositivo, como también reporta el estado de este, entre alguna otra opción.

Windows Defender está bien puntuado y tiene buenas reseñas a nivel global de sus prestaciones y teniendo en cuenta que no se necesita pagar una licencia extra para aprovechar todas estas funciones, es una buena opción de seguridad local de cada dispositivo a bajo costo para proteger los datos y la conexión de red de este dispositivo dentro de esta red. Aunque tiene como limitación que solo se puede usar en dispositivos que cuentan con una licencia del Sistema Operativo Windows.

También hay otros servicios de antivirus como AVG que ofrecen servicios que permiten mediante el pago de una sola licencia, abarcar hasta 10 dispositivos cualquiera sea su ubicación, red o Sistema Operativo que use como plataforma.

Además de las opciones generales o de uso común posee un paquete Bussines para pequeñas empresas que brinda mayores prestaciones.

Antivirus y malware con detección de Inteligencia Artificial proactivas y ataques en tiempo real basada en la nube.

Detección de archivos no reconocidos y web antes de ser abiertos.

Posee un cortafuegos o firewall que protege de amenazas en línea, spam, virus, acceso no autorizados, hackeos, malware.

Posee un potente Antispyware que protege la identidad del spyware y adware que rastrean la información personal.

Protege los archivos para que sean manipulados por terceros y destruye correctamente los archivos que amenazan el sistema para impedir su recuperación.

Ofrece protección con el secuestro de datos y contra el Ransomware y los ciberdelincuentes combinando métodos y técnicas de seguridad.

Además, posee el servicio de VPN (red privada) lo que permite que todas las actividades estén completamente cifradas protegiendo la privacidad y ocultando la ubicación real del dispositivo, siendo muy difícil o imposible el rastreo de datos, protege las contraseñas del sistema y tienen un optimizador del sistema.

También tiene una opción de Actualizador de Drivers de los dispositivos, anti seguimiento, permite limitar los sitios web permitidos y seguros y cambia la huella digital varias veces al día para ocultar la identidad en línea.

Permite el acceso remoto a su configuración, algo que es muy útil para cuando no hay administradores locales en cada sucursal, permitiendo que el administrador pueda instalar, actualizar y configurar AVG de forma remota en sus equipos y en toda la red informática desde una sola ubicación.

Debido a todas las opciones que presenta esta última opción es la que se recomienda o alguna otra similar y tener a Windows defender como alternativa.

En el caso de abonar una licencia AVG u otra, se debe documentar e inventariar que dispositivos poseen esta protección corriendo y tener la clave y facturación a mano en el caso de inspecciones o para tener también al corriente las fechas de vencimientos y actualización y costos del servicio.

SEGURIDAD EN LA RED

Router:

Debe estar bien protegido y ubicado en un lugar donde solo se pueda acceder por personal autorizado.

Debe tener actualizado el firmware.

Utilizar un cifrado correcto. El protocolo recomendado es WPA2-PSK (AES) debido a que es una de las opciones más seguras en cuanto a encriptación WIFI.

Cambiar la clave por defecto o que viene de fábrica y utilizar una contraseña fuerte y segura y compleja. Debe contener letras Mayúsculas, minúsculas, números y caracteres especiales. En lo posible debe ser una contraseña de muchos dígitos y debe cambiarse aleatoriamente de forma periódica de no más de 2 o 3 meses y documentar cada cambio en el sistema seguro de backup de contraseñas. (AVG u otros).

Los routers, access point y todo equipo o herramienta de red deben estar actualizados. Son muchas las ocasiones en las que surgen vulnerabilidades de seguridad. Los ciberdelincuentes pueden aprovecharse de esos fallos o de esos errores para atacar el sistema, por eso se necesita contar siempre con los últimos parches y actualizaciones disponibles. Es algo que se debe aplicar sin importar qué equipo se está usando.

Limpieza y revisión de cableados periódicos, como medición de alcance de señal y actualización de equipos en caso de ser necesarios.

Red:

Mantenimiento preventivo del cableado, el acceso y la seguridad física.

Monitorizar la red con herramientas externas como NAGIOS que es de código abierto. Para encontrar sobrecargas en conexiones o datos, buscar problemas en enlaces perdidos, monitorear enrutadores, aplicaciones, sistemas operativos o servidores y bases de datos. Generar reportes de disponibilidad, tiempo de actividad, tiempo de respuesta, etc. También se puede realizar la tarea a modo de terminal sin herramientas externas, pero se necesita personal dedicado para este fin.

El propósito del monitoreo es verificar el acceso de intrusos a la red, encontrar usos indebidos de los recursos de la red, cambios no autorizados en las configuraciones y las aplicaciones, buscar pistas que nos permitan corregir rápido cualquier problema que pueda surgir y complicar el correcto funcionamiento de la red.

Documentar e inventariar todos los cambios o actualizaciones realizadas a los dispositivos de la red.

Si es factible se puede instalar un firewall a nivel de Hardware. Si bien a través del Antivirus (AVG) o el sistema operativo (Firewall de Windows o Netfilter con iptables en Linux) podemos contar con algún cortafuego a nivel de software, contar con un Firewall a nivel de Hardware brindaría una capa más de seguridad a nuestra red de trabajo empresarial.

Una de las marcas más recomendadas a nivel local es FORTINET que proporciona funciones de firewall y también de VPN, y contiene un procesador de red que trabaja por fuera del flujo de tráfico directo y proporciona alta velocidad de criptografía y servicios de inspección de contenido, como así también de cifrado y descifrado de descargas.

Las desventajas de este sistema es su precio que se pueden conseguir nuevos desde $90.000 argentinos a $500.000 solo el costo del dispositivo sin sumar el costo de los servicios que se puedan contratar.

Debido a que, entre las diferentes sucursales repartidas en diferentes ciudades, se necesita estar en constante comunicación, pero estas sucursales no están físicamente conectadas, es necesaria tener una conexión de red privada (VPN), como también para los empleados que trabajan desde casa (HOME OFFICE) o en oficinas apartadas de las sucursales. De esta manera se garantiza que su comunicación es cifrada, garantizando su privacidad digital y trabajo seguro en esta red.

AMENAZAS DE SEGURIDAD

Son muchos los problemas de seguridad que pueden surgir a la hora de navegar por Internet o utilizar la red y tener dispositivos conectados a la red.

Debido a esto es imperiosa la necesidad de contar con muchas herramientas y programas con el objetivo de proteger la red de manera correcta.

Ante estas amenazas latentes lo primordial es el mantenimiento preventivo ya que el correctivo puede ser muy costoso y puede dañar significativamente los procesos y actividades de la empresa.

Tabla de posibles amenazas y su prevención

| TIPOS DE AMENAZA |

PREVENCIÓN |

Virus o Malware: Son todos los software maliciosos que tienen como misión robar nuestros datos, comprometer los dispositivos o provocar un mal funcionamiento a algún elemento de nivel informático.

Los ciberdelincuentes utilizan muchas opciones y medios para infectarnos con malware. Pueden utilizar páginas web fraudulentas, enviar archivos adjuntos maliciosos por correo electrónico o incluso utilizar programas modificados, entre otras formas.

|

Tener programas de seguridad en cada dispositivo: Sin importar el tipo de sistema operativo que se esté utilizando, siempre se debería contar con un sistema activo de Antivirus y malware, lo más actualizado posible.

Un buen antivirus puede ayudar a prevenir ataques muy variados que comprometan la red y los sistemas.

|

| Ransomware: Es una variedad de malware con esteroides. Este tipo de amenaza tiene como objetivo cifrar los archivos y datos de un equipo y en gran cantidad de casos pedir un rescate para la liberación del sistema, aunque en algunos casos, ni siquiera pagando el rescate se recuperan los archivos. |

Mantener todas las herramientas de protección actualizadas: En forma permanente los ciberdelincuentes están desarrollando nuevas formas de ataques y buscando vulnerabilidades de las herramientas de protección.

Si se instalan las actualizaciones y los parches de seguridad de los diferentes programas de seguridad que se tengan instalados ayudará a protegerse de las amenazas surgentes entre versión y versión de las herramientas.

|

| Troyanos: Método de ataque que utilizan mucho los ciberdelincuentes es obtener privilegios en un sistema. Lo que hacen es controlar todo y tener acceso como administrador para realizar cambios, infectar otra variedad de malware, recopilar información o para otros fines delictivos. |

Descargar archivos solo de fuentes confiables o no permitir acceso a descargas si no es necesario: Descargar programas y cualquier tipo de archivo únicamente desde fuentes oficiales y fiables. De lo contrario podríamos estar instalando software que ha sido modificado de forma maliciosa por terceros. |

| Espionaje o Phishing: Se suele utilizar estos métodos para recopilar información. Pueden usarla para incluirnos en campañas de Spam a través del correo electrónico o las redes y así suplantar la identidad o incluso vender la información personal recopilada a terceros. |

Correos o archivos no deseados:

No abrir correos desconocidos, spam, publicidad, o información que no sea estrictamente de la empresa. Mucho menos instalar programas sin la autorización del administrador de sistemas o red.

|

| Robo de contraseñas: Para esto se suelen usar métodos de Phishing, keyloggers y troyanos. El fin de estos ataques son el de tener acceso a cualquier cuenta personal y utilizar esta información para fines delictivos. |

Instalar herramientas de seguridad y no compartir claves: Mantener actualizados los sistemas Antivirus y capacitar al personal de los riesgos y responsabilidades de divulgar su contraseña personal del sistema y cambiar su clave periódicamente y que esta sea robusta y compleja.

|

SENTIDO COMÚN

Quizás la recomendación más importante sea la del sentido común. La mayoría de los ataques requieren de la interacción del usuario por eso es importante saber que no se debe usar los dispositivos del trabajo para uso personal o abrir archivos que no sean estrictamente de uso laboral. De esta manera se evitará cometer errores que puedan comprometer la red o el sistema.

SEGURIDAD FÍSICA EN LOS DISPOSITIVOS O EQUIPOS

La seguridad física son todos los mecanismos que se destinan específicamente para garantizar la protección o resguardo físico de cualquier recurso de los equipos o dispositivos empleados para el funcionamiento del sistema de la empresa. (Servidores, puntos de venta, posnet, modem, router, periféricos, sistemas de vigilancia, control de acceso de empleados, PC, Notebooks, teléfonos o dispositivos móviles de la empresa, entre otros).

RECOMENDACIONES:

Dispositivos de almacenamiento extraíble (tarjetas o memorias USB): Nunca se debe ingresar en los dispositivos de la empresa un dispositivo USB o extraíble que sea de procedencia desconocida o que no conozcamos los datos que contiene.

Estos pueden estar infectados con software dañino y perjudicial para la empresa y el equipamiento informático.

- Riesgos:

Keyloggers

Troyanos

Creación de tareas programadas

Recopilación de información del sistema

Secuestradores de navegador

que sea un USBKill para dañar el hardware

vulnerar nuestra red

instalar script que descargue software malicioso o desconfigure el equipo o la red

otros riesgos...

Dispositivo de trabajo: Usar cuentas de usuario que no sean Administrador, sino que inicien sesión con una cuenta sin permisos de súper usuario, para prevenir que pueda cambiar configuraciones del equipo que perjudique su funcionamiento y que esté configurado para que en cortos periodos de inactividad se bloquee la sesión y fuerce a loguearse nuevamente para acceder a la sesión de su cuenta.

Si no son necesarios desactivar los puertos USB y HDMI que no se utilicen.

Sujetar, amurar o fijar los gabinetes de los equipos para evitar que estos puedan ser sustraídos fácilmente o sean trasladados sin autorización.

Los servidores, router o firewall deberían estar con acceso restringido bajo llave y nunca a nivel del ras del piso o instalados en un sótano o bajo suelo. Deben estar en un ambiente con ventilación apropiada, que los dispositivos se asienten y sujeten de forma segura, que su posición sea firme y estable y no le puedan caer objetos encima o pudiera haber goteras o derrame de líquidos.

Estos dispositivos deberían estar conectados con enchufes con toma de tierra y deberían estar conectados a un UPS o algún sistema de alimentación ininterrumpidas para que proteja los equipos tanto de subidas de tensión como de cortes de corriente y en este caso de cortes de suministro eléctrico se podría instalar un sistema de generador de corriente a combustible o un INVERTER de 12v a 220v para no perder funcionamiento en ningún momento.

Con respecto a las PC con datos o información relevante. Una buena política puede ser el uso de cifrado de Bitlocker que utilizan las versiones Pro y Enterprise de Windows. En caso de no disponer de esta herramienta, podríamos utilizar el mismo VeraCrypt que también sirve para cifrar unidades de disco, particiones, e incluso crear contenedores cifrados. En el caso de necesitar agregar otra capa de seguridad a la integridad de los datos, en el caso de usar estas herramientas, siempre hay que documentarlo y resguardar las claves.

Además de tener mantenimiento y supervisión permanente.

CONCLUSIONES

El presente plan de contingencias y seguridad de la Red y la información tiene como objetivo fundamental salvaguardar la infraestructura de la red y los sistemas de información, extremando las medidas de seguridad disponibles en la actualidad para protegernos y estar preparados para posibles contingencias, emergencias, errores o amenazas de cualquier tipo.

No existe un plan único o perfecto para todas las organizaciones, ni se puede abarcar todas las contingencias posibles, pero a través de este instructivo o recomendaciones se intenta minimizar los daños o el impacto a las actividades de la empresa.

Adicionalmente a este plan de contingencias de red informática se debe desarrollar reglas de control y pruebas para verificar la efectividad de las acciones en caso de la ocurrencia de los problemas y tener la seguridad de que se cuenta con un método seguro en cuanto a emergencias.

CONTINUARÁ...

En el futuro se espera continuar con el análisis de los demás departamentos de la empresa.

REALIZADO COMO TRABAJO FINAL INTEGRADOR PARA LAS MATERIAS AUDITORÍA, GESTIÓN DE PROYECTO DE SOFTWARE, LEGISLACIÓN INFORMÁTICA, SEGURIDAD INFORMÁTICA, PROGRAMACIÓN II Y III, ARQUITECTURA Y DISEÑO DE INTERFACES, BASE DE DATOS II Y PRÁCTICA PROFESIONALIZANTE III.

ANALIZANDO UN CASO SIMULADO.